Eigentlich ist das Border Gateway Protocol (BGP) dazu gedacht, damit die unterschiedlichen an der Infrastruktur des Internets beteiligten Systeme untereinander Routing-Informationen austauschen können – also vereinfacht gesprochen, welchen Weg Pakete auf ihrem Weg vom Nutzer zum angeforderten Server nehmen sollen. Dass sich genau dies aber auch für Manipulationen nutzen lässt, zeigt jetzt ein aktueller Vorfall.

Umleitung

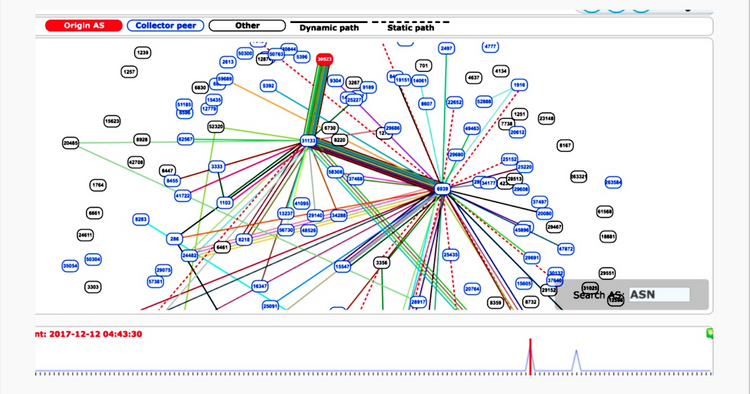

Vor wenigen Tagen wurden kurzfristig sämtliche Zugriffe auf prominente Seiten wie Facebook, Google, Apple und Microsoft über Russland umgeleitet, berichtet Arstechnica in Berufung auf BGPMon. Genau genommen geschah dies zweimal: Um 4:43 UTC und 7:07 UTC wurde der Traffic jeweils für drei Minuten lang umgeleitet, bis sich wieder eine Normalisierung einstellte. Das mag wenig klingen, aber selbst in dieser kurzen Phase kommen wohl mehrer Terabyte an Daten zusammen – die dann theoretisch von Dritten analysiert werden könnten.

Spurensuche

Prinzipiell sind BGP-Fehler nicht völlig unbekannt, mehrere Faktoren lassen die Experten aber vermuten, dass es sich hierbei um eine gezielte Manipulation gehandelt hat. So war die Liste jener Seiten, die umgeleitet wurden, auffällig zielgerichtet, und wich von jenen Blöcken, die Google und Co. an andere Systeme kommunizieren ab. Zudem war jenes autonome System, das jetzt die Umleitung veranlasste, zuvor jahrelang inaktiv – mit einer Ausnahme: Schon im August wurde AS39523 bei einem ähnlichen Vorfall, von dem ebenfalls Google betroffen war, wach. Hinter diesem System steckt ein kleiner russischer Provider, über den bisher wenig bekannt ist.

Offene Fragen

Bei all dem bleibt die Frage, was eigentlich das Ziel einer solchen Manipulation ist. Immerhin wird die Kommunikation mit großen Diensten wie Facebook oder Google gemeinhin verschlüsselt übertragen, hier lässt sich von Dritten nicht viel Interessantes gewinnen. Auch für eine spätere Analyse ist das Datenmaterial nicht zu gebrauchen, da die meisten großen Dienste Forward Secrecy (PFS) verwenden, was bedeutet, dass selbst mit später bekannt werdenden Lücken in der TLS-Verschlüsselung kein Zugriff auf die Inhalte erzielt werden kann. (red, 15.12.2017)