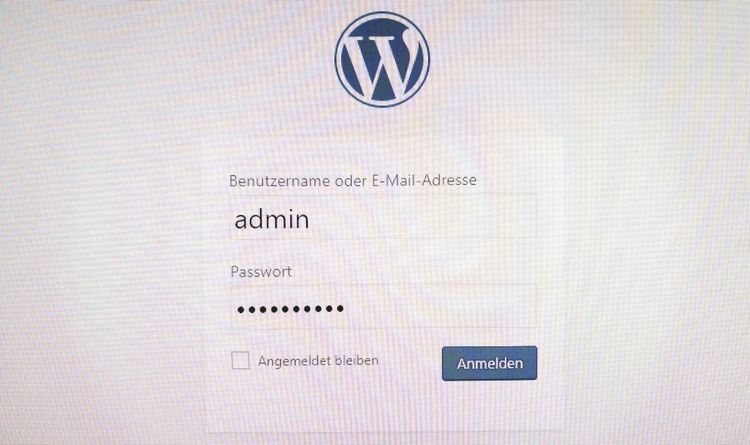

Die Hacker versuchen durch das Ausprobieren von Nutzernamen- und Passwortkombinationen, Zugriff auf Wordpress-Seiten zu bekommen.

Das quelloffene Wordpress ist eines der beliebtesten Content Management Systeme (CMS) für Internetseiten. Die hohe Verbreitung hat aber auch Schattenseiten. Sie macht die Plattform zu einem beliebten Ziel von Cyberattacken.

So auch in den letzten Tagen. Wie die Sicherheitsexperten von Wordfence berichten, läuft seit einiger Zeit ein Angriff immensen Ausmaßes auf Webseiten, die Wordpress verwenden. Per 18. Dezember wurden bis zu 14,1 Millionen Attacken auf bis zu 190.000 Webauftritte gemessen, die von über 10.000 unterschiedlichen IP-Adressen ausgingen. Gemessen an der stündlichen Statistik sei es der bislang stärkste Cyberangriff auf das CMS, den man erfassen konnte.

Mit roher Gewalt

Die Angreifer bedienen sich dabei einer der ältesten Waffen gegen Passwortschutz: Brute Force. Darunter versteht man, das schnelle ausprobieren verschiedener Usernamen und vor allem Kennwörter. Besonders anfällig sind hierbei also Seiten, deren Administratoren den Standard-Kontonamen und ein unsicheres Passwort verwenden. Die Hintermänner sollen auch versuchen, aus dem Domainnamen und anderen Merkmalen mögliche Logins abzuleiten.

Als mögliche Ursache der Angriffswelle nennt man eine Datenbank mit gehackten Logins, die am 5. Dezember aufgetaucht ist. Sie beinhaltet 1,4 Milliarden Kombinationen aus Nutzername und Kennwörter. 14 Prozent davon – also rund 160 Millionen – sollen neu gewesen, also bislang nicht veröffentlicht worden sein. Dies könnte zu einer höheren Erfolgsquote führen. In der Vergangenheit verliefen Brute Force-Attacken auf Wordpress in der Regel glimpflich.

Angreifer wollen Seiten Kryptominer unterjubeln

Das Ziel der Unbekannten scheint ebenfalls recht klar zu sein. Sie nehmen keine offensichtlichen Änderungen an den Seiten bzw. deren Inhalten vor, sondern schmuggeln ein Kryptominer-Skript ein. Dieses stammt in der Regel vom Anbieter Coinhive und ist so konfiguriert, dass es beim Aufruf einer Website automatisch startet. Es verwendet die Prozessor-Ressourcen der Besucher, um im Hintergrund die digitale Währung Monero zu erzeugen.

Das Problem der untergejubelten Schürftools ist kein neues, denn nicht nur Wordpress-Seiten sind dafür schon ins Visier genommen worden. Als zuletzt etwa die Website des Landessicherheitszentrums Burgenland von Unbekannten mit einem Kryptominer bespielt worden war, konnte der STANDARD per Stichprobe eruieren, dass offenbar Seiten mit veralteten Versionen des CMS Joomla gezielt angegriffen werden. (red, 21.12.2017)