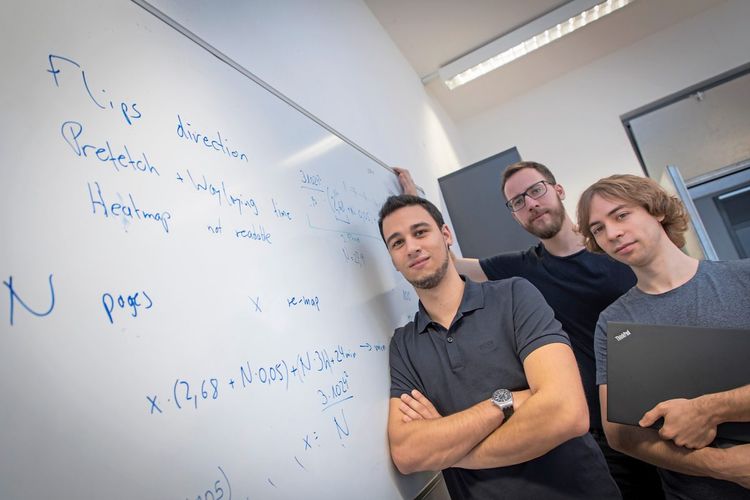

Michael Schwarz, Moritz Lipp und Daniel Gruss (v. li.) von der TU Graz entdeckten verheerende Sicherheitslücken.

Graz – Der nun öffentlich bekannt gewordene schwerwiegende Designfehler bei Computerchips von Herstellern wie Intel, AMD und ARM ist von drei Forschern der Technischen Universität Graz mitentdeckt worden. Michael Schwarz, Moritz Lipp und Daniel Gruss fanden unabhängig von ausländischen IT-Experten Wege, um gesicherte Daten aus praktisch jedem PC auslesen zu können.

Die Forscher entdeckten die Angriffsmethoden Meltdown und Spectre Anfang Dezember, wie sie dem STANDARD schilderten. Meltdown, eine Angriffsmethode, die nach bisherigen Informationen nur Intel-Chips betrifft, nutzt anhand eines simplen, vierzeiligen Codes die Trennung zwischen Betriebssystem und Programm, um Informationen – etwa Passwörter – auszulesen.

Bei Spectre wird ein Computerprogramm, etwa der Browser, dazu gebracht, Informationen zu verraten. Die Angriffe sind auf Computer, Smartphones und auch Server von Clouddiensten möglich. "Wenn Meltdown der Taschendieb ist, ist Spectre ein Hypnotiseur", erklärt Lipp. "Der Dieb klaut die Daten direkt, während der Hypnotiseur sein Opfer dazu bringt, seine Informationen selbst herzugeben."

Kaiserpatch

Die Grazer sind bei ihrer Forschungsarbeit über Sicherheit von Computerprozessoren Ende 2016 auf eine andere Lücke gestoßen. Um diese zu schließen, entwickelten sie ein Softwareupdate, den sogenannten Kaiserpatch, der im Frühjahr vergangenen Jahres veröffentlicht wurde. Das Update greift allerdings die zentrale Arbeitsweise von schnellen Prozessoren an und könnte sich vor allem durch Geschwindigkeitseinbußen bemerkbar machen.

Nachdem die Lösung auch international große Aufmerksamkeit erregte, trat Intel mit dem Grazer Team in Kontakt. Lipp war über die das große Interesse des Prozessorherstellers überrascht, und er vermutete, dass es eine größere Sicherheitslücke geben musste. Heute weiß er, dass Intel bereits im Juni 2017 von Google über die Lücke informiert wurde. Der Hersteller vernetzte die steirischen Sicherheitsforscher mit mehreren IT-Experten aus unterschiedlichen Ländern, die gleichzeitig auf die Lücke aufmerksam wurden.

Updates einspielen

Lipp selbst war aus dem Grazer Team der einzige, der auch an der Entdeckung von Spectre beteiligt war: Er empfehlt Unternehmen, die Lücken so schnell wie möglich zu schließen. Nutzern wird empfohlen, bereits existierende Updates einzuspielen – für Windows, MacOS und Linux stehen diese bereits zum Download zur Verfügung. Bis die Probleme auf Hardware-Seite gelöst werden, kann es noch dauern. Bei älteren Geräten könnte das wichtige Update überhaupt ausbleiben. Die Forscher hatten den Fehler bis ins Jahr 2011 zurück getestet und überall dieselbe Lücke entdeckt.

Das Problem dürfte bereits bei Modellen aus dem Baujahr 1995 vorliegen. Zusätzlich gilt zu beachten, dass ein Softwareupdate allein nicht ausreicht, um Spectre-Angriffe gänzlich zu verhindern. Die Lücke wird wohl erst in der kommenden Hardwaregeneration gänzlich geschlossen werden. Empfohlen wird, Passwörter in einem Passwortmanager zu speichern, wodurch der Zugang zu ihnen verschlüsselt und somit schwerer auszulesen ist. (Muzayen Al-Youssef, 5.1.2018)