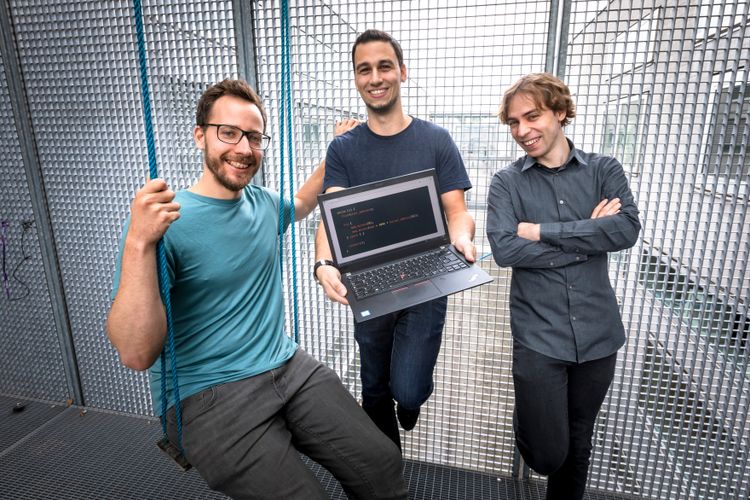

Die an der TU Graz forschenden Moritz Lipp, Michael Schwarz und Daniel Gruss (v.l.) haben neue Sicherheitslücken in Intel-Prozessoren gefunden.

Zwei weitere Angriffsmethoden, um Daten aus Computersystemen auslesen zu können, haben IT-Experten der TU Graz gemeinsam mit einem internationalen Team entdeckt. Betroffen sind alle von Intel entwickelten Prozessoren, die zwischen 2012 und Anfang 2018 hergestellt wurden, teilte die TU Graz am Dienstag mit. Intel wurde informiert und hat bereits mit Sicherheitspatches reagiert.

Patches gegen Meltdown und Spectre schützen nicht

"ZombieLoad" und "Store-to-Leak Forwarding" haben die Sicherheitsforscher der TU Graz die neuen Angriffsmethoden genannt, die eine gravierende Sicherheitslücke bei Computerprozessoren darstellen. Mit "Meltdown" und "Spectre" haben Daniel Gruss, Moritz Lipp und Michael Schwarz vom Institut für angewandte Informationsverarbeitung und Kommunikationstechnologie (IAIK) bereits im Vorjahr auf zwei Schwachstellen von Mikroprozessoren hingewiesen. Die daraufhin entwickelten Patches würden in diesem Fall nicht helfen. Das Erschreckende dabei: Bei der von den Grazer Experten entwickelten Angriffs-Software handle es sich um wenige Zeilen, wie Gruss gegenüber der APA schilderte.

Neue Updates und Sicherheitslösungen werden jedenfalls notwendig. Die Forscher haben ihre Ergebnisse mit dem Prozessorenhersteller in den vergangenen Monaten und Wochen geteilt. "Wir haben keine vollständigen Infos, aber wir wissen, dass es Sicherheitspatches geben wird", sagte Gruss. Er rechnete damit, dass diese am Dienstagabend präsentiert werden.

Updates sollten dringend eingespielt werden

Für Intel kommen die jüngsten Ergebnisse laut Gruss nicht unerwartet. "Andere Teams haben ähnliche Sachen entdeckt, wir haben uns nach 'Meltdown' und 'Spectre' schon wieder im März 2018, im Jänner und zuletzt im April mit Teilergebnissen bei Intel gemeldet", so Gruss. "Intel hat das Problem auch schon intern entdeckt und war vorbereitet." Seither werde an einer Lösung gearbeitet. "Alle Computer-Nutzerinnen und -Nutzer sollten dringend alle neuen Updates einspielen, damit die Computersysteme wieder sicher sind", betonte Gruss.

"ZombieLoad" nutze einen ähnlichen Ansatz wie "Meltdown": Um schneller arbeiten zu können, bereiten Computersysteme mehrere Arbeitsschritte parallel vor und verwerfen dann jene wieder, die entweder nicht gebraucht werden oder für die es keine notwendigen Zugriffsrechte gibt. "Aufgrund der Bauweise von Prozessoren muss dieser immer Daten weitergeben. Der Check der Zugriffsrechte passiert aber erst, wenn bereits sensible Rechenschritte vorausgearbeitet wurden, die auf Annahmen des Computersystems beruhen. In diesem kurzen Moment zwischen Befehl und Check können wir mit der neuen Attacke die bereits geladenen Daten von anderen Programmen sehen", erklärte Gruss.

Die Grazer IT-Experten konnten bei ihren "Angriffen" im Klartext mitlesen, was gerade am Computer gemacht wurde. Damit können selbst Inhalte über virtuelle Maschinen hinweg gelesen werden, etwas das dank diverser Sicherheitsmaßnahmen üblicherweise unmöglich ist. Auch Zugriff auf mit höheren Berechtigungen laufende Prozesse (etwas des Kernels) erlaubt ZombieLoad, selbst Isolierungstechnologien wie Intels SGX bieten keine Abhilfe. Einzige Voraussetzung ist, dass beide Programme gerade auf dem selben CPU-Kern laufen. Am zuverlässigsten klappt das Ganze, wenn der Rechner Intels Hyper-Threading nutzt, weil dann mehr Ressourcen zwischen den Prozessen von Angreifer und Opfer geteilt werden. Trotzdem hat so ein Angriff auch eine entscheidende Hürde zu nehmen: Die Zeit. Da ein Angreifer sein Ziel nicht genau bestimmen kann, müsste er lange zuhören, bis er an sensible Informationen kommt – oder einfach Glück haben.

Für "Meltdown" gab es mit dem vom TU Graz-Team entwickelten KAISER-Patch eine einfache Lösung, die die Geschwindigkeit des Computers beeinträchtigte. Für Angriffe nach dem "ZombieLoad"-Prinzip könnte sich die Problembehebung schwieriger gestalten, so Gruss. "Jede CPU hat mehrere Kerne und jeder Kern ist noch einmal geteilt. So können mehrere Programme gleichzeitig laufen. Wir glauben, dass einer dieser zwei Bereiche gelöscht werden muss."

Laut Gruss würde das aber Leistungseinbußen von "30 bis 50 Prozent" bedeuten. Für eine Cloud, die von der Angriffsmethode ebenfalls bedroht ist, hieße das 50 Prozent weniger mögliche Nutzerinnen und Nutzer auf der gleichen Hardware. Betroffen seien praktisch alle von Intel zwischen 2011 und Anfang 2018 produzierten Prozessoren der Core-i- und Xeon-Reihen. Die aktuellste CPU-Generation ist von dem Problem hingegen nicht mehr betroffen.

Für alle anderen liefert Intel – einmal mehr – sogenannte Microcode-Updates. Diese aktualisieren die Firmware des Prozessors. Das Problem dabei: Ob man das betreffende Update auch wirklich erhält, ist für die Nutzer nicht immer klar. Der beste Weg wäre dabei die Auslieferung über ein BIOS/UEFI-Update für den eigenen Rechner – hier ist man aber von den in dieser Hinsicht oft säumigen Hardwareherstellern abhängig. Alternativ liefern oft auch die Beriebssystemanbieter entsprechende Aktualisierungen aus. Ob dies etwa Microsoft in diesem Fall machen wird, ist aber noch nicht klar. In der Vergangenheit hat man teilweise Patches für ähnliche Bugs bewusst ausgelassen, da sie die Performance zu stark beeinträchtigt hätten. Erste Updates gibt es hingegen von Apple: Das Unternehmen hat die aktuellen Lücken bereits mit der aktuellsten Version von macOS geschlossen.

Die größte Herausforderung dürfte ZombieLoad – ähnlich wie die diversen Spectre-Variante des vergangenen Jahrs – für Cloud-Anbieter darstellen. Unterwandert es doch zentrale Sicherheitsmehanismen, zudem ist in diesem Bereich jedes kleine Stück Performance entscheidend. Insofern bleibt abzuwarten, was Anbieter wie Amazon, Microsoft oder Google zu den neuen Entdeckungen sagen werden.

Optimierte Arbeitsweise ausgenutzt

"Store-to-Leak Forwarding" nutzt ebenso die optimierte Arbeitsweise von Computerprozessoren aus und liest im Voraus geladene Daten aus: "Der Computer geht davon aus, dass ich Daten, die ich gerade in den Prozessor geschrieben habe, auch gleich wieder weiterverwenden möchte. Also behält er sie im Buffer, um schneller darauf zugreifen zu können", wie Gruss erklärte. Sicherheitsangriffe können von dieser Arbeitsweise profitieren, um die Architektur des Computerprozessors auszuforschen und den genauen Ort zu finden, an dem das Betriebssystem ausgeführt wird. "Wenn ich weiß, wo genau das Betriebssystem vom Prozessor ausgeführt wird, dann kann ich gezielt Angriffe auf Lücken im Betriebssystem starten", legte Gruss dar.

Die Forschung wurde über das ERC-Projekt Sophia, das Projekt DESSNET und das Projekt ESPRESSO sowie aus einer Spende vom Hersteller Intel finanziert.

Und noch eine Lücke

Neben den Forscher der TU-Graz war auch die Sicherheitsfirma Bitdefender umtriebig: Unter dem Namen "Yet Another Meltdown" hat man nämlich ebenfalls eine neue Prozessorlücke entdeckt. Hiervon sind glücklicherweise aber nur ältere Intel-Generationen von Ivy Bridge bis Kaby Lake betroffen. Auch hier soll es neue Microcode-Updates geben. (red/APA, 14.5.2019)