Die Connect Box findet sich bei vielen Kabel-Internet-Kunden von Magenta.

Wer seinen Internetanschluss von Magenta (früher: UPC) bezieht, der sieht sich derzeit mit einer unerfreulichen Situation konfrontiert: Ein Sicherheitsforscher hat eine fatale Lücke in dem von Magenta am meisten genutzten Router gefunden – in der sogenannten Connect Box von Unitymedia. Der Hersteller ist darüber informiert und hat mittlerweile mit der Auslieferung einer neuen Firmware-Version an seine Kunden begonnen.

Simpler Hack

In einem Blogeintrag liefert der Entdecker der Lücke, ein unter dem Pseudonym xitan agierender Sicherheitsexperte, weitere Details, und diese belegen die Schwere des Problems. Ein Angreifer könnte von außen mit einem sehr simplen Trick beliebigen Code auf die Router der Nutzer einbringen und dort mit Systemrechten zur Ausführung bringen. Möglich wird dies, da der Hersteller in Sicherheitsfragen gleich mehrfach grob gepatzt hat.

Angriffspunkt ist das Web-Interface der Connect Box. Der Zugriff auf dieses ist eigentlich durch ein Passwort geschützt, doch das gilt leider nicht umfassend. Analysetools wie Ping oder Traceroute, mit denen die Internetverbindung überprüft werden kann, lassen sich nämlich auch ohne Passworteingabe ausführen. Doch das ist nur der erste Teil des Problems. Wie sich herausstellt, reicht es nämlich einfach, hinter die Zieladresse für einen Ping oder Traceroute einen Strichpunkt anzuhängen, um dahinter dann weitere Shell-Befehle auf dem am Router laufenden Linux-System auszuführen.

Löchrige Filter

Dass dies zu einem Problem werden könnte, hat offenbar auch der Hersteller der Box irgendwann einmal gemerkt, und so werden im Web-Interface mit einem Strichpunkt angehängte Befehle ausgefiltert. Ein Angreifer kann aber auch die entsprechenden Schnittstellen des Routers direkt ansprechen – und dort hat man auf diese Filter vergessen. Ist solch eine Attacke erfolgreich, können in Folge dann beliebige Befehle auf dem Router ausgeführt werden – und zwar mit Systemrechten. Ein Angreifer könnte auf diesem Weg etwa den kompletten Internetverkehr der User ausspionieren oder den Router zu einem aktiven Bestandteil eines Botnets machen.

Der Sicherheitsforscher betont zudem, dass sich die Lücke auch von außen ausnutzen lässt. Mit einer kurzen Suche bei der Gerätesuchmaschine Shodan finde man mehrere tausend angreifbare Router. In einer Stellungnahme gegenüber dem STANDARD betont Magenta aber, dass es sich dabei allerdings um ein weitgehend theoretisches Szenario handelt. Der Fernzugriff ist auf der Connect Box nämlich von Haus aus deaktiviert. Der Router kommt bei fast allen österreichischen Magenta-Kunden mit Kabel-Internet-Anschluss zum Einsatz. Ausnahmen bilden hier nur die Bezieher eines Gigabitanschlusses, auch DSL-Kunden verwenden andere Geräte.

Update

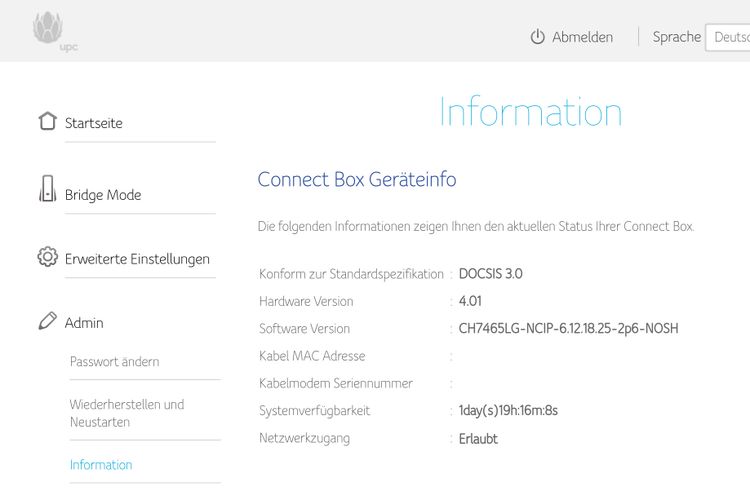

Ansonsten betont Magenta, dass man nicht nur über die Lücke informiert ist, sondern derzeit gerade dabei ist, ein Update auszuliefern, das auf der Connect Box automatisch installiert wird. Dieser Prozess sei auch schon weit fortgeschritten, derzeit sei bereits ein Großteil aller betroffenen Geräte aktualisiert worden. Auf eine genaue Zahl wollte man sich nicht festlegen. Ein kurzer Test bestätigt dies, auf dem privaten Router des Autors fand sich am Donnerstagmorgen bereits die neue Firmwareversion mit der Versionsnummer CH7465LG-NCIP-6.12.18.25-2p6-NOSH. Sie wurde eineinhalb Tage zuvor eingespielt. Gleichzeitig berichten aber STANDARD-Leser, dass bei ihnen das Update noch nicht eingetroffen ist.

Wer selbst überprüfen will, ob die neue Version bereits installiert ist, kann im besagten Web-Interface Nachschau halten – allerdings muss man dafür die interne IP-Adresse des Routers wissen. Zumeist ist diese unter 192.168.0.1 oder – im Bridge Mode – unter 192.168.100.1 zu finden. An sich werden solche Updates automatisch installiert. Sollte das noch nicht der Fall sei, empfiehlt Magenta, das Modem neu zu starten. Dieser Vorgang sollte die Einrichtung der neuen Firmware-Version zwingend auslösen. Sollte dies nicht klappen, sollen sich die betroffenen Nutzer an den Support wenden, heißt es. (Andreas Proschofsky, 3.10.2019)