Der T2 erweist sich als Schwachstelle in aktuellen Macs.

Eigentlich ist Apples T2-Chip dazu gedacht, aktuelle Macs besser abzusichern. So weit die Theorie. Die Praxis sieht aber etwas anders aus, wie sich nun zeigt – ist Apple bei dessen Implementation doch ein verheerender Fehler unterlaufen, den Angreifer nutzen können, um die Systemsicherheit komplett zu unterwandern. Was dabei besonders unerfreulich ist: Die Lücke lässt sich auch durch Softwareupdates nicht beheben. Davon betroffene Geräte sind also dauerhaft gefährdet, wie die belgische Sicherheitsfirma Iron Peak warnt.

Angriff

Mithilfe eines manipulierten USB-C-Kabels könnte ein Angreifer in kurzer Zeit die T2-Sperren aushebeln und einen uneingeschränkten Zugriff auf das System erhalten. Damit hätte er dann Einblick in sämtliche Daten und Aktivitäten der Nutzer. Die FileVault-Verschlüsselung von Daten ist zwar davon an sich nicht betroffen, in der Realität schützt diese dann aber auch nur mehr wenig. Immerhin ist der T2 ist auch für die Absicherung von Tastatureingaben zuständig. Also kann der Angreifer gleich einen Keylogger in die Firmware einbringen und so in der Folge sämtliche Eingaben mitlesen. Das inkludiert nicht nur den User-Login, sondern auch jeglichen Firmware-Passwortschutz.

Seit einem Jahr bekannt

In diesem Zusammenhang muss sich auch Apple den einen oder anderen Vorwurf gefallen lassen. Immerhin ist das Problem genau genommen nicht neu. Der T2 beinhaltet nämlich einen A10-Prozessor, der auch bei früheren iPhones zum Einsatz kam. Und dass dieser die entsprechende Lücke aufweist, ist bereits seit mehr als einem Jahr bekannt. Apple verkauft aber weiter eifrig Systeme mit dem bekannt problematischen T2.

Der konkrete Angriff kombiniert denn auch schlicht zwei bereits aus der iOS-Welt bekannte Exploits – checkm8 und Blackbird. Apples entscheidender Fehler bei dem Chip war es, ein eigentlich zum Debugging gedachtes Interface offen zu lassen, über das jeder ohne irgendeine Form der Authentifizierung in den sogenannten "Device Firmware Update"-Modus gelangen kann. An sich sollte aber dort auch noch das Entschlüsseln der in der "Secure Enclave" gespeicherten Informationen unmöglich sein. Apple ist jedoch noch ein zweiter Fehler unterlaufen, der es möglich macht, auch diese Sperre auszuhebeln.

Hintergrund

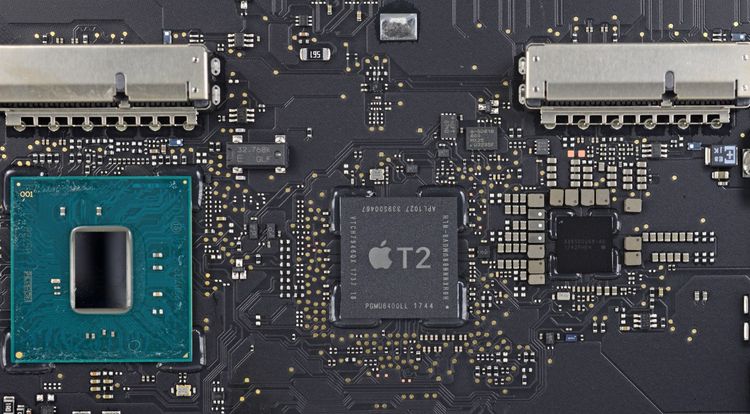

Der T2 findet sich in sämtlichen Macs, die seit 2018 neu auf den Markt gekommen sind. Sein Aufgabenfeld ist vielfältig, so ist er etwa auch für die beschleunigte Videowiedergabe zuständig. Der zentrale Aufgabenbereich ist aber die Stärkung der Systemsicherheit. Er soll also die Keychain mit all den dort gespeicherten Passwörtern ebenso absichern wie die Fingerabdruckerkennung. Zudem wacht er darüber, dass keinerlei Manipulationen am Bootprozess vorgenommen werden – und soll somit also Schadsoftware das Leben schwerer machen.

Dabei agiert der T2-Chip unabhängig vom restlichen System, auf ihm läuft sogar ein eigenes Betriebssystem namens bridgeOS, das wiederum ein Derivat des Smartwatch-Systems watchOS ist. Dieses kann zwar aktualisiert werden, auf der "Secure Enclave" läuft aber noch einmal ein eigenes System namens sepOS – und dieses ist unveränderlich. Das ist dann auch der Grund, warum Apple diese Lücke nicht beseitigen kann.

Zumindest gibt es auch eine gute Nachricht: Der Umstand, dass sepOS unveränderbar ist, bedeutet auch, dass sich ein Angreifer auf diesem Weg nicht dauerhaft auf dem System verankern kann. Das ist allerdings auch nicht notwendig, ist doch der Schaden bereits vollzogen, wenn dann beim nächsten Login bereits alle relevanten Daten und Passwörter abgegriffen werden.

Szenarien

Die Notwendigkeit des physischen Zugriffs ist natürlich ein weiterer Faktor, der Angriffsszenarien deutlich einschränkt. Interessant könnte die Attacke also nicht zuletzt für Behörden sein – etwa beim Grenzübertritt oder auch für gezielte Ermittlungen. Aber auch Kriminelle könnten so beispielsweise ein in einem Hotelzimmer abgelegtes Macbook gezielt manipulieren. (apo, 6.10.2020)