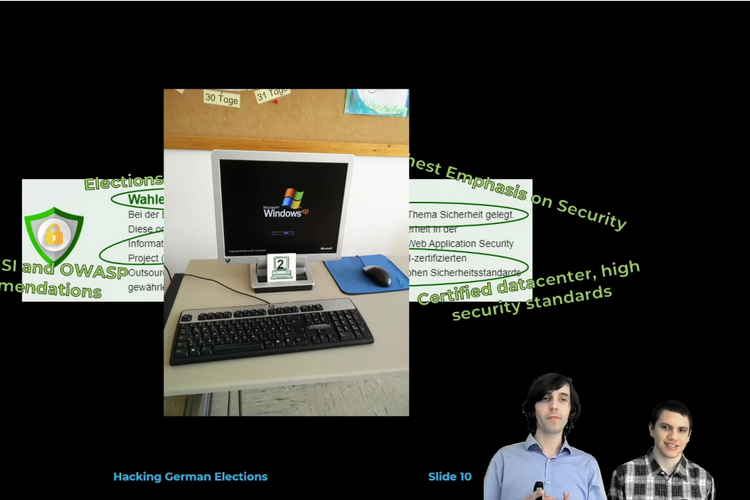

Teilweise standen nur PCs mit Windows XP zur Verfügung, die Wahlsoftware konnte damit gar nicht gestartet werden.

Die dieses Jahr während der bayerischen Kommunalwahlen eingesetzte Software OK.Vote sei auf verschiedenen Wegen angreifbar gewesen. Das berichten die Sicherheitsexperten Johannes Obermaier und Tobias Madl in ihrem Vortrag während des Online-Treffens rC3 des Chaos Computer Clubs (CCC). Demnach soll es möglich gewesen sein, die ausgezählten Stimmen in der Datenbank des Systems nach Belieben zu manipulieren, berichtet "Golem".

Sicherheitslücke schon vor Jahren

Entwickelt wird die Software von der Firma vote iT GmbH, vertrieben von der Anstalt für Kommunale Datenverarbeitung in Bayern (AKDB). Die Stimmabgabe selbst erfolgt in Deutschland zwar noch immer analog, für die Auswertung werden der Stimmen und die schlussendliche Übermittlung der Ergebnisse werden allerdings Computer eingesetzt. Schon 2017 hat der CCC Sicherheitslücken in der mehrheitlich genutzten Wahlsoftware festgestellt.

Obermaier kam mit der Software als Wahlhelfer in Berührung. Inzwischen sei die Auswertung aufgrund komplizierter Stimmabgabe ohne technische Hilfe kaum noch auswertbar, stellt er fest. Jeder Bürger habe demnach bis zu 70 Stimmen abgeben können.

Wahlauswertung per USB-Stick

Jeder Stimmzettel muss noch im Wahllokal von zwei bis drei Wahlhelfern an einzelnen Clients händisch in die Software eintragen werden. Anschließend werden die Ergebnisse dann per USB-Stick auf einen Hauptrechner übertragen und in der Datenbank zusammengezählt. Schlussendlich fährt dann ein Wahlhelfer mit USB-Stick zur kommunalen Wahlzentrale, um dort das Ergebnis des Wahllokals einzulesen.

Windows XP und 64-Bit-Software

Dieser Prozess bietet jedoch mehrere Angriffsmöglichkeiten. Angefangen bei der Tatsache, dass teilweise Grundschulen als Wahllokale genutzt werden, die gar keine sichere IT-Umgebung bereitstellen können. Für die Auswertung waren demnach sogar PCs mit Windows XP vorgesehen, die genutzte Software benötigt allerdings ein 64-Bit-System, demnach ließ sich das Programm gar nicht starten.

Admin-Rechte ohne Rechte

Die Wahlergebnisse können laut Obermaier und Madl einerseits durch eine vor der Auszählung durchgeführte Manipulation der Computer verfälscht werden. Allerdings sei es auch möglich gewesen, Admin-Funktionen aufzurufen, ohne die erforderliche Berechtigung zu haben.

Die Entwickler haben also, so der Vorwurf, schlicht auf die Implementierung einer Zugriffskontrolle verzichtet. Als Ergebnis hätte man eine bereits durchgeführte Auszählung erneut aufrufen und sogar das Wahlergebnis löschen können.

Zudem soll es möglich gewesen sein, über den Aufruf einer manipulierten Webseite gefälschte Stimmzettel in die Datenbank einzuschleusen. Über einen ungeschützten Port sei weiters der Zugriff auf die MariaDB-Datenbank möglich gewesen. Und nicht zuletzt fanden die Sicherheitsexperten einen Host, über den ohne Passwort der Zugriff auf die Datenbank und die Ausführung von Code möglich war.

Gesetzliche Vorgaben

Auf die zahlreichen Hinweise von Obermaier und Madl soll AKDB schnell reagiert haben, Updates sollen bereits angekündigt worden sein. Jedoch soll die Einhaltung der Vorgabe, eine sichere IT-Umgebung für den Einsatz der verwendeten Software bereitzustellen, für Kommunen kaum leistbar sein.

Stattdessen brauche es konkrete gesetzliche Vorgaben für die Sicherheit von Wahlsoftware, die für auch für Tests zur Verfügung gestellt werden muss. (red, 29.12.2020)