Ein Filmzitat als recht klare Ansage von Signal an Cellebrite.

Fällt der Name Cellebrite, ist eigentlich nur eines unumstritten: nämlich dass die Firma ziemlich umstritten ist. Immerhin hat sie sich auf die Entwicklung von Spionagetools spezialisiert, mit deren Hilfe Smartphones geknackt und die darauf befindlichen Daten ausgewertet werden können. Gerne betont das Unternehmen, dass ohnehin nur mit den "Guten" zusammengearbeitet werde, worunter man westliche Geheimdienste und Polizeibehörden versteht. Selbst wenn man diese Zuschreibung uneingeschränkt teilt, gibt es zahlreiche Belege dafür, dass dieses Versprechen nur begrenzt mit der Realität korreliert. So hatte die Firma in der Vergangenheit wenig Problem damit, mit autoritären Regimes zu kooperieren, die diese Tools für die Verfolgung von Oppositionellen einsetzen. Die Palette reicht dabei von Russland und der Türkei bis zu den Vereinigten Arabischen Emiraten und Myanmar.

Vor einigen Monaten sorgte das Unternehmen dann aber noch mit einer ganz anderen Aktion für Aufregung – stellte man doch öffentlich die Behauptung auf, dass es gelungen sei, den verschlüsselten Messenger Signal zu knacken, wohl um neue Kunden anzuziehen. Wie sich bei näherer Betrachtung rasch herausstellt, war dies aber eine reichlich kreativ gewählte Formulierung. Alles, was die Software des Unternehmens vermag, ist, bei einem entsperrten Gerät lokal vorhandene Chats auszuwerten. Das ist aber auch nichts anderes, als wenn jemand ein Smartphone in die Hand bekommt und einfach die Signal-App öffnet und alle Chats liest. Insofern ist mit dieser Ankündigung eigentlich nur eines gelungen: die Signal-Entwickler nachhaltig zu verärgern. Und so kommt nun eine Retourkutsche von geradezu epischen Ausmaßen.

Hackt die Hacker

Der Signal-Erfinder Moxie Marlinspike hat sich die Spionagesoftware von Cellebrite näher angesehen. Und was er dort gefunden und jetzt in einem Blogeintrag öffentlich gemacht hat, dürfte dem Unternehmen wenig gefallen. Hat er doch eine Fülle an leicht ausnutzbaren Sicherheitslücken sowie strukturellen Defiziten entdeckt. Jenes Unternehmen, das sich gerne damit brüstet, die Smartphones praktisch aller Hersteller hacken zu können, scheint es also selbst mit der Sicherheit des eigenen Codes nicht sonderlich ernst zu nehmen.

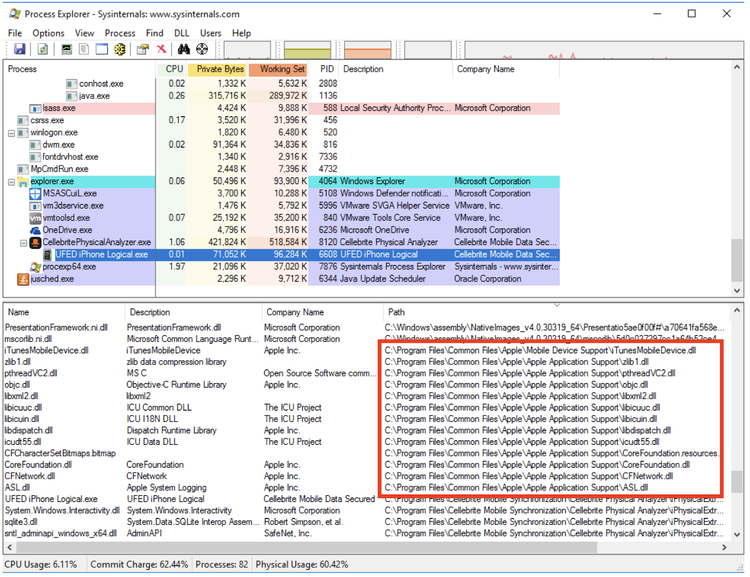

Dass es sich dabei nicht bloß um theoretische Defizite handelt, demonstriert Marlinspike mithilfe eines Videos. In diesem ist zunächst zu sehen, wie mit dem Cellebrite-Tool UFED ein iPhone analysiert werden soll. Dies geht allerdings gehörig nach hinten los. Durch eine speziell formatierte Datei auf dem Smartphone wird eine Sicherheitslücke in der Cellebrite-Software ausgenutzt, über die Schadcode auf den zur Analyse genutzten Rechner eingebracht werden kann. In diesem Fall hat sich Marlinspike allerdings darauf beschränkt, stattdessen einfach ein bekanntes Zitat aus dem Nerd-Klassiker "Hackers" anzuzeigen.

Generell betont Marlinspike, dass UFED und ein zweites Celebrite-Tool namens "Physical Analyzer" selbst die grundlegendsten Sicherheitsmaßnahmen vermissen lassen. So ist in der Software eine Version der Audio-/Video-Konvertierungssoftware FFMPEG enthalten, die aus dem Jahr 2012 stammt. Das heißt, dass alleine hier mehr als hundert bekannte Sicherheitslücken zu finden sind, die einfach ausgenutzt werden könnten. Angesichts dessen verwundere es auch nicht, dass sämtliche Anti-Exploit-Maßnahmen, die in der Branche längst Standard sind, bei der Cellebrite-Software fehlen. Das Sicherheitskonzept der Firma scheint also zu sein, darauf zu hoffen, dass die eigenen Tools nie in die Hände von Dritten kommen – was nun als gescheitert anzusehen ist.

Analyse, nichts wert

Neben der Schadenfreude, die sich angesichts dieses Berichts unter Sicherheitsexperten rasch breitmachte, könnte diese Entdeckung auch ernsthafte Konsequenzen für Cellebrite und seine Kunden haben. Immerhin streicht Marlinspike heraus, dass damit jeder Anwalt in einem Verfahren die Vertrauenswürdigkeit der forensischen Berichte von Cellebrite anzweifeln könnte. Schließlich wäre es durch die Schwachstellen ein Leichtes, die Analysesoftware über ein präpariertes Smartphone zu manipulieren. In der Folge könnten dann Berichte manipuliert werden, um etwa eine andere Person anzuschwärzen.

Lizenzverstoß

Doch auf Cellebrite könnte noch weiteres Ungemach zukommen. Hat Marlinspike doch in seiner Analyse herausgefunden, dass das Unternehmen in seiner Software Bestandteile von iTunes nutzt, um Daten von iPhones zu extrahieren. Sollte Apple dem nicht zugestimmt haben, stellt dies einen Lizenzverstoß dar. Insofern könnte auf Cellebrite also eine Unterlassungsklage zukommen. Dass es sich um eine legale Nutzung dieser Bibliotheken handelt, scheint angesichts des angespannten Verhältnisses zwischen Firmen wie Apple und Google auf der einen Seite und Cellebrite auf der anderen unwahrscheinlich. Immerhin verdient Cellebrite sein Geld damit, gezielt Sicherheitslücken bei Android und iPhones zu verheimlichen.

Tauschhandel

Öffentlich will Marlinspike all die Lücken übrigens vorerst nicht machen, aber auch nicht an Cellebrite melden. Allerdings schlägt er dem Unternehmen einen Tauschhandel vor: Wenn sich das Unternehmen dazu bereiterkläre, all die Zero-Day-Exploits zur Unterwanderung von Smartphones, die man so hortet, an die jeweiligen Hersteller zu melden, dann werde auch er seine Entdeckungen an Cellebrite weitergeben. Ein Vorschlag, der natürlich nicht ganz ernst gemeint ist. Immerhin würde der Hersteller von Spionagesoftware damit die Grundlage des eigenen Geschäfts zerstören.

Nicht mehr so geheim

Was den Beitrag des Entwicklers auch unabhängig von den entdeckten Schwächen äußerst interessant macht: Üblicherweise unterliegen diese Tools strikter Geheimhaltung. Die Analyse von Marlinspike verrät nun vieles, was bisher nicht öffentlich bekannt war. Dazu gehört etwa, dass UFED für die Sicherung der Daten keine sonderlich ausgefeilten Tricks einsetzt, sondern schlicht die Backup-Funktionen von Google und Apple selbst einsetzt, also "adb backup" sowie iTunes.

All das wirft natürlich die Frage auf, wie der Signal-Erfinder überhaupt an die Cellebrite-Tools gekommen ist. Marlinspike spricht augenzwinkernd von einem glücklichen Zufall. Bei einem Spaziergang sei ihm eine Tasche mit einem Cellebrite-Schriftzug aufgefallen, die zuvor von einem Lastwagen gefallen sei. Darin enthalten – neben der Software – vor allem eine Unzahl an unterschiedlichen Adaptern, um auf alle möglichen Schnittstellen vorbereitet zu sein. Die interessanteste Hardware-Komponente sei noch ein Dongle gewesen, das verhindern soll, dass Raubkopien angelegt werden. Viel Vertrauen in die Aufrichtigkeit der eigenen Behördenkunden scheint man also nicht zu haben, ätzt der Entwickler.

Lustige Dateien

Für den Abschluss seines Blogeintrags hat sich Marlinspike dann noch eine ganz spezielle Ankündigung aufgehoben. So sollte man sich nicht wundern, wenn in Zukunft Signal auf Smartphones irgendwelche lustig aussehenden Dateien speichert, die außer ihrem ästhetischen Wert keinerlei Funktion haben. Man habe bereits einige unterschiedliche Versionen davon entwickelt, die man nach und nach auswechseln wird. Während der Entwickler öffentlich betont, dass diese keinerlei Signifikanz haben, ist klar, was er damit andeutet – nämlich dass darüber gezielt Cellebrite-Tools gestört werden sollen. Ob sich der Messenger-Entwickler tatsächlich zu einem doch recht offensiven Schritt entschließt, gilt es aber abzuwarten. Immerhin wäre dies wiederum rechtlich fragwürdig und könnte auch eine Verbannung aus den App Stores zur Folge haben. (Andreas Proschofsky, 22.4.2021)