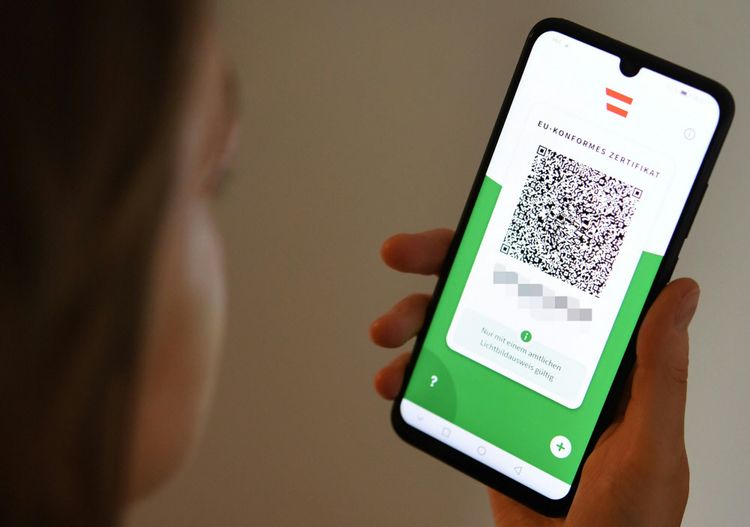

Die Grüner-Pass-App hat schon seit ihrem ersten Auftritt für Schlagzeilen gesorgt.

Ende Oktober machte die Nachricht von gefälschten Impfpässen, die in der App als echt erkannt wurden, in mehreren EU-Ländern die Runde. Darauf aufmerksam wurden Behörden, als grüne Pässe auftauchten, die auf den Namen Adolf Hitler lauteten, mit unterschiedlichen Geburtsdaten ausgestellt waren und vom Prüftool "Greenscan" als gültig ausgewiesen wurden.

Was genau hinter dem Vorfall steckt, bleibt weiterhin unklar. Einiges deutet darauf hin, dass jemand auf eine Sicherheitslücke aufmerksam machen wollte. Denkbar ist aber auch, dass die Schwachstelle aktiv für die Erstellung gefälschter grüner Pässe ausgenutzt wurde. Reagiert wurde von den Behörden nur zögerlich. Auch Wochen nach dem Vorfall bleibt es bei Beteuerungen, dass man weitere Sicherheitsmaßnahmen ins Auge fassen werde.

Sicherheitslücke besteht

Bei Sicherheitsexperten sorgt dies für Unverständnis. Denn anders als von EU-Behörden kommuniziert, sind etwa die "Adolf Hitler"-Zertifikate weiterhin als valide deklariert. Auch die in Österreich verwendete Greencheck-App zeigte den QR-Code weiterhin als gültig an, wie Alexander Pfeiffer von der Donau-Universität Krems dem STANDARD via Videostream beweist. "Wenn die Hacker also Lust hätten, könnten sie am Schwarzmarkt weiterhin Zertifikate mit gängigen Namenskombinationen anbieten und verkaufen."

Für die missbräuchliche Verwendung von QR-Codes braucht es diesen technisch versierten Schwarzmarkt aber eigentlich gar nicht. Laut Pfeiffer gibt es einen generellen Fehler im Design der App, der Betrug zu einfach mache. So könne jede Person, der man den QR-Code zum Scannen zeigt, potenziell ein Foto vom QR-Code machen. "Mit diesem Foto kann dann der grüne Pass sofort repliziert werden, ohne das Wissen der Person, der der grüne Pass ursprünglich zugeordnet war." Die so abfotografierten QR-Codes können einfach weiterverkauft werden.

Dieser Fehler ist laut Pfeiffer deshalb möglich, weil der QR-Code zum Hinzufügen des grünen Passes in der App der gleiche ist wie jener, der auch von der Greenscan-App gescannt wird. Das Eingangssignal ist gleich dem Ausgangssignal. Das ist eine technische Vereinfachung, die zulasten der Sicherheit geht. Speziell deshalb, weil beim Scan der App, beispielsweise im Lokal, meistens keine weitere Identifikation verlangt wird.

Die Verantwortung, die dazupassende Identität zu prüfen, liegt beim Nutzer der Greencheck-App – also in der Regel Lokalbesitzern, Konzertveranstaltern oder Friseuren. "Man vertraut also darauf, dass wenn die Person einen grünen Pass in der App auf seinem Handy hat, alles in Ordnung sein muss."

Wer sich in den letzten Wochen öfter einmal in ein Restaurant gesetzt oder andere Orte mit Kontrollpflicht besucht hat, weiß jedoch, wie selten der QR-Code geprüft wird, geschweige denn ein zusätzlicher Ausweis verlangt wird. Mit den steigenden Zahlen und strengeren Kontrollen durch die Polizei könnte sich zumindest das bald ändern.

Sicherheitscode bis Blockchain

Lösungen für das Problem gebe es laut Pfeiffer mehrere: "Wird der grüne Pass in Elga erstellt, sollte man die Möglichkeit haben, einen sechsstelligen PIN-Code zu erzeugen." Will man den grünen Pass per QR-Code zur App hinzufügen, sollte diese Zahlenkombination eingegeben oder alternativ mit Handysignatur bestätigt werden müssen. Das würde vermeiden, dass fremde QR-Codes und damit fremde grüne Pässe einfach in die eigene App geladen werden könnten. "In diesem Fall fängt ein Dieb mit einem Foto des QR-Codes nichts mehr an", ist Pfeiffer überzeugt.

Ein zweites, sehr einfach zu implementierendes Upgrade wäre dem Wissenschafter zufolge ein Ablaufdatum des Zertifikats. Wenn man etwa bei einem Freund oder der Familie das eigene Zertifikat installiert, weil zum Beispiel der eigene Akku des Smartphones bald leer ist, sollte man festlegen können, dass in 24 Stunden das Zertifikat gelöscht wird.

Ein etwas komplexeres Problem ist, Hacker davon abzuhalten, Schlüssel in die Hände zu bekommen, mit denen man neue Zertifikate ausstellen kann – oder noch schlimmer, es ihnen gelingt, Schlüssel selbst zu erstellen. Aufgrund fehlender sicherer Zeitstempel in der App könnten damit gefälschte grüne Pässe beliebigen Zeitperioden zugeordnet und folglich auch rückwirkend ausgestellt werden.

Eine mögliche Lösung sieht Pfeiffer deshalb in der Verwendung von Blockchain-Technologie, mit der alle digitalen Abläufe rund um App und Zertifikat fälschungssicher dokumentiert werden könnten. Das würde laut Pfeiffer einen "sehr guten Schutz gegen Hacks jeglicher Art bringen – und würde, falls doch ein Hack gelingen sollte, eine rasche Korrektur in der Datenbank ermöglichen". So müssten aufgrund der guten Nachvollziehbarkeit auch nicht sämtliche Daten beziehungsweise Transaktions-IDs eines Landes gesperrt oder angezweifelt werden, sondern man könnte gezielter Sperrungen vornehmen.

Umstieg möglich

Für mehr Sicherheit schlägt Pfeiffer in einem ersten Schritt zumindest die rasche Umsetzung der zusätzlichen PIN-Code-Eingabe vor. Jeder Bürger könnte nach dem Update nachträglich einen PIN-Code vergeben – und bei neuen Zertifikaten, die in Elga erzeugt werden, "wird es zur Pflicht".

Nach einer Übergangsphase von einigen Wochen hätte man danach den Schwarzmarkt mit QR-Codes abgedreht. Für den Nutzer würde sich nur ändern, dass man beim ersten Öffnen des Zertifikats am Handy den erhaltenen PIN-Code eingeben müsste. Aufwendigere Schritte, die künftige Hacks grundsätzlich vermeiden könnten, etwa eine Blockchain-Lösung, werden laut Pfeiffer wohl so schnell nicht implementiert werden können. (Alexander Amon, 11.11.2021)