Ein Alltag ohne Internet ist für viele längst nicht mehr denkbar. Vom morgendlichen Blick auf die Nachrichten über die Kommunikation im Familien- und Freundeskreis bis zum Streaming am Abend und natürlich der Arbeit dazwischen: Wir alle vertrauen Tag für Tag auf dieses Dienste und hinterlassen dabei eine Fülle an durchaus sensiblen Daten.

Vertrauensfrage

Deren Sicherheit – und damit auch Privatheit – hängt traditionell an einem recht fragilen System: einer Kombination aus Nutzername und Passwort. Dies hat sich über die Jahre als immer problematischer herausgestellt. Der Username stimmt meist mit der E-Mail-Adresse überein, ist also für Außenstehende üblicherweise leicht in Erfahrung zu bringen.

Über die Wahl eines guten Passworts wurden wiederum in der Vergangenheit schon viele Worte verloren, die Kurzfassung: Je länger, desto besser, niemals das gleiche Passwort bei zwei unterschiedlichen Diensten verwenden, und wenn ein erfolgreicher Angriff gegen eine Seite bekannt wird, so schnell wie möglich ändern. Damit das alles noch irgendwie zu managen bleibt, empfiehlt sich der Griff zu einem Passwortmanager, wo all das verwaltet werden kann.

Das Passwort reicht nicht mehr

Das ist alles richtig, in Wirklichkeit muss man aber auch sagen: Im Jahr 2022 sind die Angriffe gegen Webseiten und Passwortsysteme so ausgeklügelt geworden, dass dies alleine nur mehr begrenzt hilft. Kriminelle haben eine Fülle von Wegen gefunden, den Usern ihr Passwort zu entlocken – und können dann einfach das betreffende Konto übernehmen. Das ist immer mühsam – wirklich problematisch wird es spätestens dann, wenn auf diesem Weg etwa die eigene Online-Identität samt Zugriff auf Finanzdaten und der Möglichkeit für weiterführende Attacken gegen den eigenen Freundeskreis abhandenkommt.

Grund genug, sich endlich mal etwas ausführlicher mit dem Thema Zwei-Faktor-Authentifizierung (2FA) auseinanderzusetzen. Also den Fragen nachzugehen: Was ist das eigentlich, welche Formen gibt es und welche Vor- und Nachteile gibt es dabei? Zu all dem im Folgenden viele Worte – die Antwort auf die Frage, wie relevant 2FA heutzutage für den Schutz der eigenen Online-Konten ist, darf aber schon zu Beginn verraten werden: Sehr!

Was ist das eigentlich?

Die Zielsetzung von Zwei-Faktor-Authentifizierung ist schnell erklärt: Es soll verhindert werden, dass jemand, der das eigene Passwort erbeutet, sich so einfach in den eigenen Online-Account einloggen kann. Dazu wird beim Einloggen neben dem Passwort noch ein zweiter Faktor verlangt. Die klassische Definition dieses Konzepts: Hier wird etwas, was man weiß (also: das Passwort), mit etwas kombiniert, das man hat. Das kann dann ebenso ein per SMS verschickter Code sein wie ein physischer Sicherheitsschlüssel.

Der Vollständigkeit halber: Die klassische Definition stimmt heutzutage nur mehr begrenzt, da sie zu einschränkend ist. Mittlerweile sind auch andere Faktoren hinzugekommen wie etwa "Vererbtes" – das wären biometrische Faktoren wie Fingerabdruck oder Gesichtserkennung – oder auch Standort und Zeit. Auch diese können genutzt werden, um den Zugriff auf ein Konto weiter zu beschränken. Entsprechend ist die Zwei-Faktor-Authentifizierung genau genommen auch nur ein Sonderfall der Multi-Faktor-Authentifizierung – aber eben derzeit jener, der für die Nutzer in ihrem Alltag am relevantesten ist. Vor allem aber: Die Prinzipien bleiben ohnehin die gleichen.

Google, Apple, Microsoft – alle mit dabei

Eine gute Nachricht vorab: Es hat zwar einige Jahre gebraucht, aber der Support für Zwei-Faktor-Authentifizierung ist zuletzt erheblich besser geworden. Eigentlich bieten mittlerweile sämtliche großen Plattformen eine solche Möglichkeit zur besseren Absicherung des eigenen Nutzerkontos – von Apple über Microsoft bis zu Facebook/Meta/Instagram, Twitter und Amazon. Mit besonderem Nachdruck wird dieses Thema bei Google verfolgt, wo mittlerweile bei vielen Konten von Haus aus die Zwei-Faktor-Authentifizierung aktiviert wird.

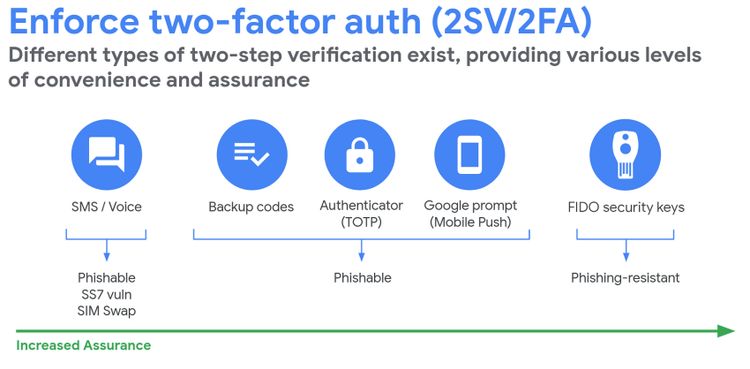

SMS

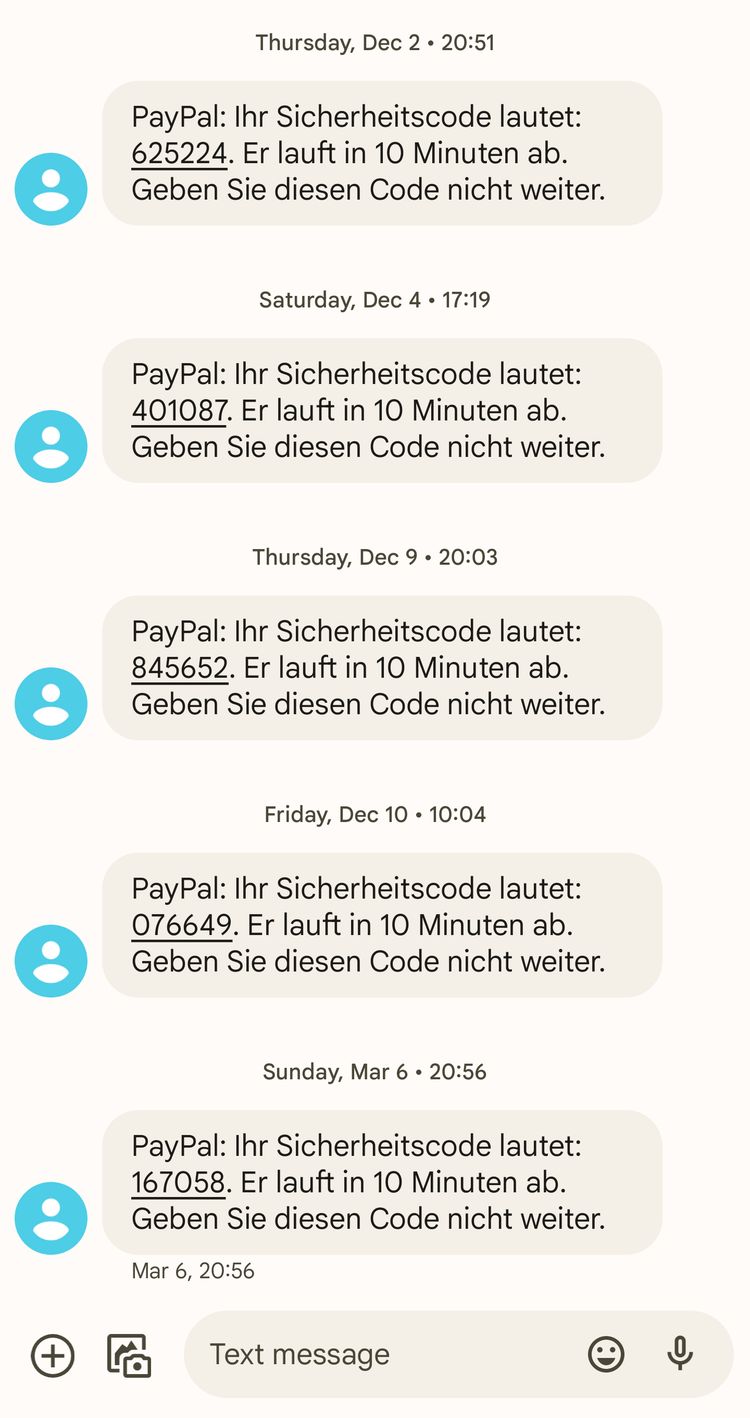

Doch welche Formen der 2FA gibt es nun? Die gleichermaßen gebräuchlichste wie – Achtung: Spoiler – schlechteste ist SMS. Der Ablauf ist dabei simpel: Einmal aktiviert, wird bei jedem Log-in-Versuch eine Textnachricht mit einem kurzen Code an das eigene Mobiltelefon geschickt. Dieser wird dann eingeben – und schon ist man erfolgreich eingeloggt. Diese Codes gelten immer nur für kurze Zeit, schon nach ein paar Minuten kann typischerweise niemand mehr was damit anfangen.

Die Vorteile sind klar: Praktisch jeder hat ein Mobiltelefon, das System ist einfach verständlich, und viele dürften den Ablauf bereits vom Log-in ins Online-Banking kennen. Die Liste der Schwächen dieses Systems ist aber leider nicht minder beachtlich.

Da wäre einmal die Abhängigkeit von der Telefonnummer. Das bedeutet, dass man dem jeweiligen Serviceanbieter seine Telefonnummer – und damit einen meist doch eindeutig einer Person zuordenbaren Identifikator – anvertrauen muss. Jetzt könnte man dieses Misstrauen natürlich mit dem Hinweis abtun, dass diese Information ohnehin nur für 2FA genutzt wird – hätte nicht Facebook genau diese Position in der Vergangenheit missbraucht, um Daten zu sammeln, die dann für andere Zwecke genutzt wurden. Dazu kommt, dass eine SMS natürlich nur verschickt werden kann, wenn auch ein Mobilfunknetz verfügbar ist.

Vor allem aber ist SMS generell eine sehr unsichere Kommunikationsart. Entsprechend wurden über die Jahre allerlei Wege gefunden, um solche Einmalcodes abzufangen. Ein Beispiel dafür wären sogenannte SIM-Swap-Angriffe, bei denen jemand die eigene Telefonnummer übernimmt, um dann solche Codes abzufangen. Diese Methode ist vor allem in den USA weit verbreitet. Staatliche Angreifer stürzen sich wiederum auf grundlegende Defizite bei der Sicherheit von Mobilfunknetzen (Stichwort: SS7 Attacken), um gezielt die Accounts von einzelnen Nutzern zu übernehmen.

TOTP/Authenticator-Apps

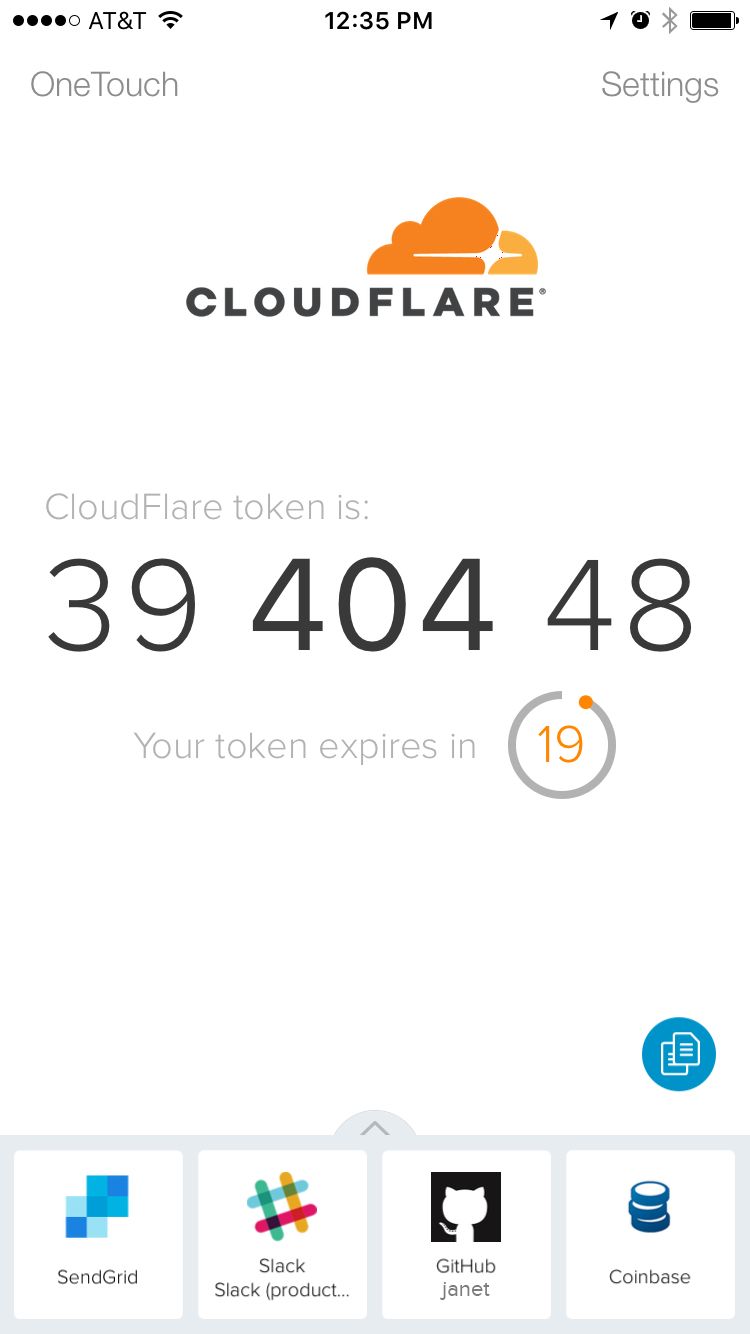

Eine zweite seit Jahren erprobte Methode für den zweiten Faktor sind eigene Authenticator-Apps, wie sie etwa Microsoft und Google, aber auch unabhängige Anbieter wie Authy anbieten. Diese liefern jeweils nur für 30 Sekunden gültige Codes, die direkt in der App angezeigt werden. Die Technik dahinter nennt sich Time-Based One Time Password (TOTP) und hat einen entscheidenden Vorteil: Sie funktioniert auch offline.

Für die Nutzer sieht der Einsatz üblicherweise so aus, dass beim Anbieter des abzusichernden Online-Accounts ein QR-Code eingescannt werden muss, der dann eine Verknüpfung herstellt, damit die Authenticator-App auch passende Codes liefert – und zwar eben nur für dieses Konto. Ein weiterer Vorteil: In solchen Apps können mehrere Konten parallel verwaltet werden.

Der Nachteil dieser Methode: Das Ganze ist natürlich mit einem gewissen Verwaltungsaufwand verbunden. Zwar bieten viele dieser Apps mittlerweile einfache Exportfunktionen an, um von einem Smartphone zum nächsten zu wechseln, wenn das Gerät kaputt geht, ist es dafür aber schon zu spät. Insofern ist es wichtig hier eine Back-up-Strategie zu haben.

Generell ist man mit dieser 2FA-Methode an das Vorhandensein eines Smartphones oder Computers gebunden. Mittlerweile gibt es auch bei einigen Passwortmanagern die Möglichkeit ,solche TOTP-Tokens zu erzeugen, das ist bequem, aber wieder aus anderen Gründen nicht unumstritten. Immerhin sind damit Passwort und zweiter Faktor an derselben Stelle gespeichert – es gibt also einen zentralen Angriffspunkt.

Exkurs: Realitätscheck

An dieser Stelle ein notwendiger Exkurs zur Frage: "Wovor schützen wir uns damit in der Praxis eigentlich?" Immerhin ist das Bedrohungsszenario – oder wie es Sicherheitsexperten nennen würde: das "Threat-Model" – entscheidend für die Wahl der Sicherheitsmaßnahme. Die Realität im Internet ist dabei: Bei Privatnutzern geht es eigentlich fast immer um Phishing-Attacken – also dass jemand über gut nachgebaute Webseiten oder betrügerische Apps versucht, die Nutzer zur Eingabe ihrer Log-in-Daten zu bringen, und sie in Folge dann zu übernehmen.

Das Problem dabei: Gegen diese Attacken nützt das bisher Beschriebene nur wenig. Denn wenn ein Angreifer die User schon dazu gebracht hat, brav Log-in und Passwort einzugeben, dann ist es auch kein Problem, sie zur Eingabe des Einmal-Codes zu überreden. Der zweite Faktor ist aus Sicht der Angreifer dann einfach nur ein drittes Feld, das es abzuarbeiten gilt.

In der Praxis sieht das dann so aus, dass all diese Daten auf einer betrügerischen Webseite mitgelesen und in Echtzeit weitergeschickt werden, damit sich der Angreifer in den eigentlichen Account einloggen kann. All das geht natürlich automatisiert. Nun mögen viele sagen: "Auf Phishing fallen doch nur ahnungslose Nutzer rein". Wer das behauptet, sollte sich aber mal etwas näher damit beschäftigen, wie gut und wie zielgerichtet Phishing-Attacken heutzutage geworden sind. Spoiler: sehr, sehr gut.

Push

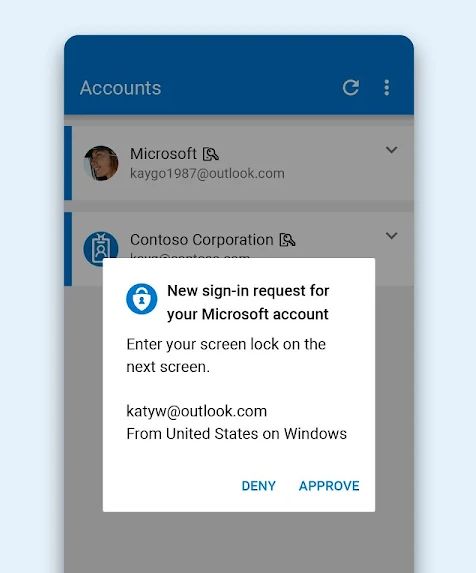

Eine weitere verbreitete Methode für Zwei-Faktor-Authentifizierung sind Push-Notifications. Bei einem Log-in-Versuch wird dabei eine Benachrichtigung an ein verbundenes Smartphone geschickt, über die dann ausgewählt werden kann, ob der Zugriff genehmigt wird – oder eben auch nicht.

Diese 2FA-Variante hat vor allem zwei Vorteile: Sie ist aus Nutzersicht extrem einfach, nicht einmal einen Code muss man abtippen oder kopieren. Vor allem aber kann man das auch gar nicht, womit die zuvor beschriebenen Phishing-Angriffe nicht funktionieren. Zudem wird hier meist angeführt, woher der Log-in stammt, wodurch eine Attacke ebenfalls auffallen könnte – eben weil sie meist von woanders her ausgeführt wird.

Natürlich gibt es aber auch hier Nachteile, die sich logisch aus der technischen Umsetzung ergeben. Da wäre zunächst einmal, dass die Sicherheit dieses Systems wiederum mit jenem Online-Account und dem Smartphone, wo er eingerichtet ist, steht und fällt. Auch klappt das Ganze natürlich nur, wenn das Mobiltelefon gerade einen Datenzugriff hat.

Leider haben Angreifer mittlerweile aber auch hier einen Weg gefunden, dieses System auszuhebeln oder genauer: die Nutzer dazu zu bringen, das für sie zu tun. Die User werden bei solchen Attacken einfach so lange mit Push-Notifications zugespammt, bis sie irgendwann einmal – ob unabsichtlich oder auch genervt aufgebend – den Zugriff gestatten.

Auch hier werden jetzt wieder einige sagen: Gut, dann darf man sich halt nicht drängen lassen. Das ist leicht gesagt, gerade für technisch weniger versierte User bedeutet dies aber einen nicht zu unterschätzenden Stress, sie fühlen sich unter Druck gesetzt. Aber nicht nur diese: So wurde genau diese Methode etwa erst unlängst von der Hackergruppe Lapsus$ für einen Einbruch bei Microsoft genutzt.

Hardwareschlüssel

Bleibt noch eine 2FA-Variante (und der Spannungsbogen des Artikels verrät es schon: Sie ist die – mit Abstand – sicherste): die Nutzung eines eigenen Hardwareschlüssels. In den meisten Fällen handelt es sich dabei wirklich um einen kleinen Stick, der etwa via USB, Bluetooth oder auch NFC mit dem Gerät, wo man sich einzuloggen versucht, verbunden werden muss, um den Log-in zu autorisieren. Zum Teil enthalten aber auch bereits aktuelle Smartphones – etwa von Google oder Apple – entsprechende Keys.

Der entscheidende Vorteil dieser Methode: Sie ist gegenüber Phishing praktisch immun. Das liegt an der Art, wie aktuelle Sticks nach dem FIDO/FIDO2-Protokoll funktionieren. Dabei werden die eigenen Accounts nämlich kryptografisch an eine bestimmte URL gebunden. Selbst wenn die Nutzer jetzt auf eine Phishing-Attacke hereinfallen, dann gibt der Stick noch immer kein Autorisierungs-Token her, da es sich eben nicht um die echte Seite handelt – und der Log-in misslingt.

Als weiterer Schutzfaktor kommt noch die Notwendigkeit der physischen Nähe zwischen dem Rechner oder Smartphone, auf dem man sich einloggen will, hinzu. Das ist übrigens auch bei den erwähnten Keys in Smartphones der Fall, diese stellen üblicherweise via Bluetooth eine Verbindung her. Diese erzwungene Nähe alleine hebelt schon mal einen großen Teil der Angriffe aus – nämlich alle aus der Ferne, und die machen nun mal den allergrößten Teil aus.

Natürlich gibt es aber auch hier Nachteile. Vor einer gezielten lokalen Attacke schützt das nur begrenzt, weil ein Angreifer mit ausreichendem Interesse und Ressourcen natürlich auch den Key erbeuten kann. Was dafür dann wieder eine Erinnerung daran ist, dass es eben Zwei-Faktor-Authentifizierung heißt. Ein gutes Passwort – oder andere sichere Faktoren – bleiben also weiterhin von hoher Bedeutung. Zudem ist das natürlich ein für die meisten wenig realistisches Bedrohungsszenario.

Kostet extra

Problematischer ist da schon: Solche Keys sind nicht kostenlos, man muss also etwas Geld investieren. Ein bekannter Hersteller ist hierbei etwa Yubico mit seinen Yubikeys, Google hat mit seinen Titan Security Keys ebenfalls ein passendes Angebot. Die Preise beginnen üblicherweise so bei 20 bis 25 Euro pro Stick; wer etwa einen Yubikey mit integriertem Fingerprint-Reader – als weitere Sicherheitsebene – haben will, kommt dann schon auf 85 Euro.

Apropos, das führt dann auch gleich zum zweiten großen Nachteil: Wer die Nutzung von Hardware-Keys durchziehen will, braucht natürlich zumindest zwei davon, um sich nicht durch den Verlust eines davon unabsichtlich auszusperren. Und natürlich ist damit auch die Wartung aufwendiger als bei anderen 2FA-Methoden – müssen diese doch beide bei allen Konten eingetragen werden, was wiederum mühsam sein kann, weil diese optimalerweise nicht am gleichen Ort aufbewahrt werden sollten. Schließlich will man nicht, dass bei einem Diebstahl oder einem Brand dann alle Keys weg sind.

Dabei empfehlen sich zwei grundlegende Regeln: im Passwortmanager haarklein mitzuschreiben, welche Keys für welche Konten verwendet wurden, und – falls diese einmal aktualisiert werden müssen – das alles in einer koordinierten Aktion zu machen. Also auch generell die Pflege für mehrere Accounts auf einmal zu machen. Unternehmen sollten sich überhaupt einen genauen Plan machen, wie sie die Keys managen wollen.

Extratipps

Neben der höheren Gefahr, dass man sich bei Unachtsamkeit aus dem eigenen Konto aussperrt, gibt es bei der Nutzung von Hardware-Keys aber noch ein anderes Problem: Längst nicht alle Services unterstützen deren Nutzung – oder vor allem nicht exklusiv. Genau das ist aber essenziell für die Sicherheit. Denn was bei Zwei-Faktor-Authentifizierung gerne vergessen wird: Diese ist immer nur so sicher wie die schlechteste unterstützte Methode – immerhin werden es Angreifer immer auf diese abgesehen haben.

Dazu passend noch ein kleiner Tipp: Viele Services bieten Back-up-Codes an, die im Notfall zur Kontowiederherstellung genutzt werden können. Diese sollen sich die Nutzer für den Notfall herunterladen oder notieren. Das Problem dabei: Das ist natürlich ebenfalls ein lohnender Angriffspunkt: Gelangt etwa einmal Schadsoftware auf den eigenen Rechner, hat diese auch Einblick in die Back-up-Codes. Insofern gilt es diese entweder sehr sicher zu verwahren – also fern vom laufenden System und natürlich verschlüsselt. Oder aber man verzichtet ganz darauf und nimmt lieber noch einen dritten Hardware-Key dazu, wenn man wirklich große Bedenken hat, sich sonst auszusperren. Vorausgesetzt der jeweilige Service erlaubt dies überhaupt, versteht sich.

Nicht jeder Account ist gleich wichtig

Zum Abschluss noch ein paar allgemeine Punkte: Wem all das angesichts der unzähligen Online-Konten, bei denen typische Internet-Nutzerinnen heutzutage registriert sind, als zu viel Last vorkommt, der sollte einfach klein beginnen. Klar ist es am besten, überall. wo es nur geht, Zwei-Faktor-Authentifizierung zu verwenden, aber es ist schon mal viel damit gewonnen, die wichtigsten Identitäten des eigenen Online-Alltags abzusichern.

Für die meisten wären das wohl ihre Google- und Apple-Konten, da diese direkt mit den jeweiligen Smartphones und auch den dort abgespeicherten Bezahlmethoden verbunden sind. Zudem dienen die damit verbundenen E-Mail-Adressen wiederum oft als Identität für die Log-ins bei anderen Diensten, womit ihnen noch mal besondere Relevanz zukommt. Ein Angreifer, der etwa ein Gmail-Konto unter seine Kontrolle bringt, könnte dies also nutzen, um die Passwörter bei anderen Diensten zurücksetzen zu lassen – und in Folge diese zu übernehmen.

Ein Muss

Gerade bei solch essenziellen Diensten ist also heute die Nutzung von Zwei-Faktor-Authentifizierung eigentlich schon fast ein Muss. Und am besten eben nicht über schwache Methoden wie SMS. Gleichzeitig muss freilich betont werden: Wenn es nicht anders geht, ist das noch immer besser, als gar kein 2FA zu verwenden.

Noch ein Tipp für all jene, die es besonders ernst meinen: Bei Google gibt es ein Angebot namens "Advanced Protection", das das Konto weiter absichert und generell nur mehr den Log-in mithilfe von Hardware-Keys zulässt. Gerade für Risikogruppen wie politische Aktivistinnen, Journalisten oder auch Geheimnisträger in Unternehmen ist dies eine echte Empfehlung.

Ausblick

Für die Zukunft dürfte neben all dem Erwähnten auch noch der Begriff WebAuthn eine wichtige Rolle spielen, insofern sei dies noch am Rande des Artikels erwähnt. Dabei handelt es sich um einen noch recht neuen Webstandard, der das Einloggen bei Online-Diensten mithilfe von Sicherheitsschlüsseln, aber auch biometrischen Faktoren wie Fingerprint oder Gesichtserkennung ermöglicht.

Dieser wird mittlerweile von allen gängigen Browsern unterstützt, und ist ein wichtiger Baustein in die passwortlose Zukunft, von der viele träumen und bei der dann mehrere solcher Faktoren kombiniert werden. Bis es so weit ist, wird aber sicher noch einige Zeit vergehen – haben Passwörter doch bei all ihren Schwächen auch so ihre Vorteile: Sie sind leicht änderbar und immer verfügbar. Man muss nur eben sehr gut auf sie aufpassen – und sie heutzutage auch mit zumindest einem zweiten Faktor weiter schützen. (Andreas Proschofsky, 3.4.2022)