Angreifer können Daten selbst durch Wände abgreifen.

Ein Forscher hat einen neuen Weg gefunden, wie es möglich ist, Daten von einem Computer zu stehlen. Die Methode nutzt eine Komponente, die sich bisher nicht auf dem Radar von Sicherheitsexperten und Datenschützern befand: das Netzteil und seine elektromagnetischen Wellen.

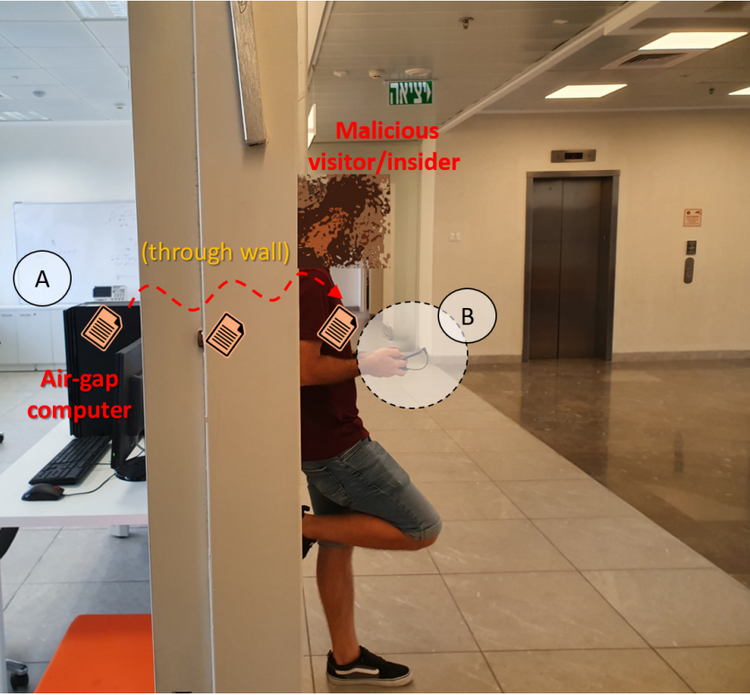

In hochsensiblen Bereichen sind Rechner nicht mit dem Internet verbunden – das macht Cyberkriminellen die Arbeit schwer bis unmöglich, müssen sie doch direkt am Rechner sitzen, um Daten zu stehlen, statt den Angriff online durchzuführen. Wie sich aber jetzt herausstellt, gibt es eine zumindest theoretische Schwachstelle dieser "Air gapped"-Rechner: ihr Netzteil. Mit einem Smartphone oder Laptop ist es möglich, die elektromagnetischen Signale der Stromversorgung abzugreifen, und das dank eines Spezialreceivers über 1,8 Meter und sogar durch Wände.

Mordechai Guri, Forscher an der Ben-Gurion-Universität in Be’er Scheva, nennt seine Entwicklung "Covid Bit" in Anlehnung an die Abstandsregeln während der Corona-Pandemie. Einen Nachteil hat der Datenklau via elektromagnetische Wellen aber: Zuerst muss auf dem Zielgerät eine spezielle Malware installiert werden. Diese überwacht die Auslastung des Prozessors und die Taktfrequenzen der Kerne und lässt das Netzteil elektromagnetische Wellen zwischen null und 48 Kilohertz produzieren.

Receiver am Klinkenstecker

Diese Wellen können mit einem Receiver am 3,5-Millimeter-Klinkenstecker, dem Kopfhöreranschluss eines Smartphones oder Laptops, empfangen werden. Eine Entschlüsselungssoftware wandelt das Signal in lesbare Daten um. In der Praxis stellten sich Laptops laut Guri als die härtesten Gegner für Angreifer dar: Da die Geräte als besonders energiesparend entwickelt sind, gibt deren Netzteil auch kaum verwertbare Datenströme ab, wie "Bleepingcomputer" berichtet.

Bei Desktop-Rechnern sieht das aber ganz anders aus. Deren Netzteile konnten 500 bis 1.000 Bits pro Sekunde übertragen. Das mag nicht nach viel klingen, schließlich dauerte die Übertragung einer zehn Kilobyte großen Textdatei rund 90 Sekunden. Aber: Die Bandbreite ist ausreichend, um etwa Tastenanschläge in Echtzeit zu übertragen. Die genauen technischen Details hat Guri in einem technischen Paper dargelegt.

Eine Gegenmaßnahme wäre die Überwachung der Kernnutzung der CPU, um verdächtige Muster zu erkennen. In der Praxis würde das aber zu vielen falsch-positiven Resultaten führen. Eine andere Methode wäre, die CPU-Frequenz zu begrenzen. Das würde zwar verhindern, dass Angreifer ein starkes Signal abgreifen können, aber gleichzeitig auch die Leistung des Prozessors einschränken.

Dass ein Angreifer direkten Zugriff auf den PC braucht, um die Malware zu installieren, mag unrealistisch klingen, aber auch das ist in der Vergangenheit schon vorgekommen, so etwa in der iranischen Urananreicherungsanlage in Natanz oder in US-Militärbasen. (red, 13.12.2022)