Die Vulkan-Files geben zum ersten Mal einen Einblick in den militärisch-industriellen Komplex rund um Russlands Hacking-Aktivitäten.

Wenige Tage nach Kriegsbeginn meldet sich der Whistleblower zum ersten Mal. "Ich bin wütend über die Invasion der Ukraine und die schrecklichen Dinge, die dort geschehen", schreibt er. Russische Panzer rücken gerade weiter in Richtung Kiew vor, etliche Städte sind bereits in russischer Hand, hunderte Raketen sind schon auf ukrainischem Staatsgebiet eingeschlagen. Die Lage scheint aussichtslos, hunderttausende Menschen flüchten, im Gepäck der russischen Invasoren sind derweil angeblich sogar die Paradeuniformen für die erwartete Siegesparade in Kiew.

In dieser Zeit also fasst jemand einen folgenreichen Entschluss und übermittelt strenggeheime Dokumente, die den bislang tiefsten Einblick in den russischen Cyberkrieg bieten. Es geht um eine Tarnoperation, um Russlands Krieg im Netz – und da vor allem um eine Firma, die russische NTC Vulkan mit Sitz in Moskau. "Das Unternehmen tut falsche Dinge, und die russische Regierung ist feige und im Unrecht", schreibt der Whistleblower. Die Menschen sollten wissen, welche Gefahren das birgt: "Ich hoffe, dass Sie diese Informationen nutzen können, um zu zeigen, was hinter verschlossenen Türen geschieht."

Wer auch immer diese Dokumente weitergegeben hat, hat sich damit allerdings selbst in Lebensgefahr gebracht. In Putins Russland gibt es für Verräter – und als solcher wird der Whistleblower unweigerlich gelten – keine Gnade. "Sollte die Person aus Russland kommen, hat sie hoffentlich mittlerweile das Land verlassen", sagt der russische Geheimdienstexperte Andrej Soldatow. "Was sie getan hat, ist extrem gefährlich." Auch deswegen ist die Quelle äußerst vorsichtig, hinterlässt keinen Namen, kein Geschlecht, keine Nationalität. Die erwähnte Firma NTC Vulkan gibt dieser Recherche einen Namen: die Vulkan-Files.

Die erste Nachricht der Quelle war im anonymen Hinweisgebersystem der "Süddeutschen Zeitung" gelandet. Der Journalist, der mit dem Whistleblower damals Kontakt aufnahm, ist Hannes Munzinger, der heute für den STANDARD, das ZDF, den "Spiegel" und die Schweizer Tamedia-Gruppe arbeitet. Das Münchner Investigativ-Start-up Paper Trail Media und der "Spiegel" koordinierten anschließend eine weltweite Recherche, an der sich elf Medienhäuser aus acht Ländern beteiligten, darunter neben dem STANDARD die "Washington Post", "Le Monde" in Frankreich, das ZDF und der britische "Guardian".

Tools zur digitalen Kriegsführung

So beginnt im Frühjahr 2022 die bislang wohl detaillierteste journalistische Recherche zu Russlands Krieg im Netz – basierend auf tausenden Seiten geheimer Dokumente, die von mehreren westlichen Geheimdiensten als authentisch eingestuft wurden. Diese Dokumente und hunderte E-Mails – die Vulkan-Files – enthüllen, wie Russland Fähigkeiten ausbildet und Ressourcen einsetzt, um gezielt Falschinformationen verbreiten, ganze Regionen vom Internet abschneiden und Millionen Menschen überwachen zu können.

Bei alldem sollen die Hacker der Firma Vulkan behilflich sein. Die aus deren Bestand geleakten Dokumente beschreiben eine Reihe von Softwareprogrammen und -konzepten mit Namen wie Fraction, Edison, Crystal-2V, Amezit oder Scan-V. Darunter sind Programme, deren maßgebliche Komponenten von Expertinnen und Experten als offensiv eingeschätzt werden – also geeignet zur Vorbereitung von Cyberangriffen. Die Vulkan-Files datieren auf die Jahre 2016 bis 2021. Ob die in dieser Phase entwickelten Programme letztendlich teilweise oder zur Gänze eingesetzt wurden oder in Schubladen geendet sind, lässt sich nicht endgültig klären. Dass sie nicht nur konzipiert, sondern entwickelt, getestet und präsentiert wurden, ergibt sich aus den geleakten E-Mails und Aussagen ehemaliger Vulkan-Mitarbeiter. Zudem beobachteten IT-Experten mit Russland-Fokus in den vergangenen Jahren immer wieder Vorgänge, die sich mit den in den Unterlagen beschriebenen Einsatzszenarien in Einklang bringen lassen.

Auf eine ausführliche Anfrage des Recherchekonsortiums ließ die Firma Vulkan mitteilen, sich nur zu melden, wenn die Fragen von Interesse seien – dies war bis zum Redaktionsschluss offenkundig nicht der Fall. Der Kreml wollte sich gleich gar nicht äußern.

In über 17.000 Überweisungsvorgängen der Firma NTC Vulkan, die dem Rechercheteam in der Folge zugespielt wurden, finden sich eindeutige Belege für diese Programme. Demnach erhielt Vulkan ratenweise Zahlungen in Höhe von mehreren Millionen Euro, in deren Betreff dezidiert die Namen der Programme zu finden sind. Die Zahlungen wiesen Institute an, die eng mit Geheimdiensten und dem Militär verbunden sind.

Überwachen und zensurieren

Wer sich durch die durchwegs in Russisch und in Fachduktus gehaltenen Unterlagen arbeitet, erkennt das Bild eines Staates, der in vier Bereichen massiv aufrüsten will. Erstens sollen Desinformationskampagnen erleichtert werden, indem die Sicherheitsvorkehrungen von Instagram, Facebook, Twitter und Co umgangen werden, um Unmengen von Fake-Profilen in sozialen Netzwerken zu erschaffen. Zweitens soll der Internetverkehr bestimmter Regionen umgeleitet und damit der Zugang zu Internetseiten zensuriert werden. Eine Praxis, die offenbar in Teilen der Ukraine, vor allem auf der besetzten Krim – wo NTC Vulkan eine Filiale unterhält -, nach Aussagen von Experten schon zu beobachten ist.

Drittens sollen Internetnutzer überwacht werden, etwa auf Facebook und Twitter, aber auch bei russischen Netzwerken wie Vkontakte und Odnoklassniki. Es ist "ein System", so steht es in den Vulkan-Files, "um Aktionen in sozialen Netzwerken zu monitoren und zu identifizieren". Ein Firmeninsider schildert detailreich, wie dafür Daten vor allem aus sozialen Medien gesammelt, analysiert und visualisiert wurden – offenbar im Auftrag des Inlandsgeheimdiensts FSB. Dieses Tool richtet sich laut dem Insider etwa gegen Menschen, die Proteste planen, mit kritischen Berichten ein größeres Publikum erreichen und dem Kreml so gefährlich werden könnten.

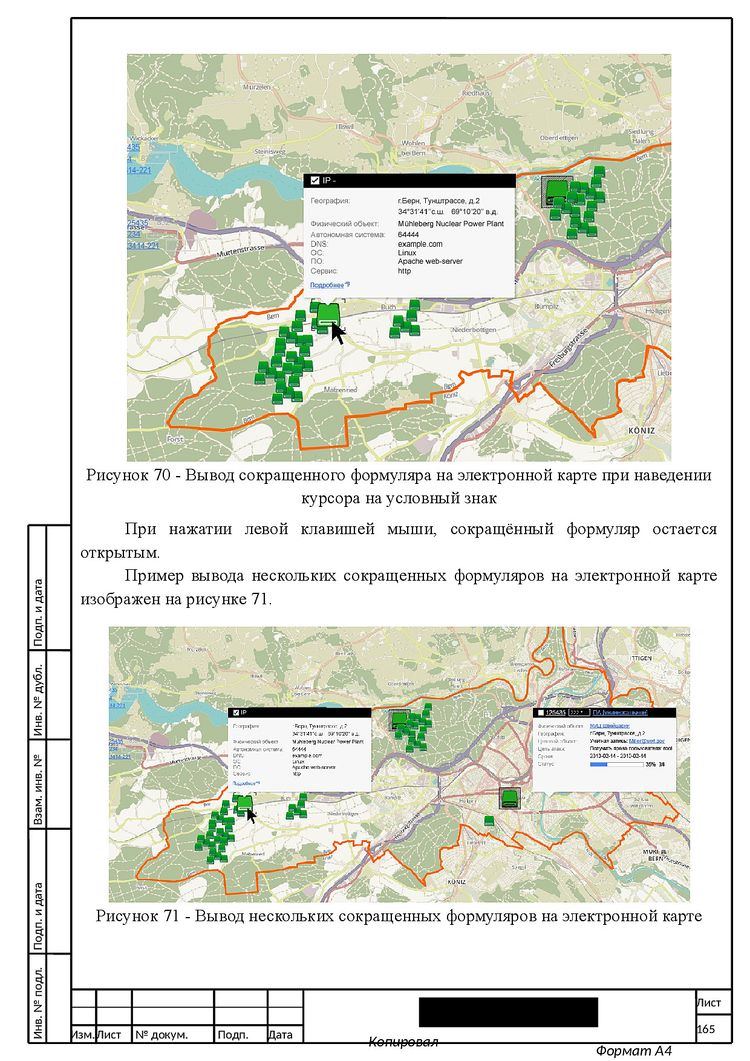

Viertens – und dies ist der wohl gefährlichste Part – sollen gezielt Schwachstellen in der Infrastruktur feindlicher Staaten aufgespürt werden, um staatliche Hackerangriffe zu erleichtern. So zeigt ein Schaubild unter anderem das mittlerweile stillgelegte Atomkraftwerk Mühleberg in der Schweiz. Ausgerechnet bei diesem AKW hatten Experten zuvor Sicherheitslücken festgestellt. Ein andermal wird in den Dokumenten das Schweizer Außenministerium genannt, eine Markierung deutet auf jene Gegend hin, wo die ukrainische Botschaft in Bern ihren Sitz hat.

Angriffe auf Infrastruktur

Mit überwältigender Wahrscheinlichkeit sind alle drei Ziele lediglich Platzhalter für Ziele, die von höherer Stelle festzulegen wären. Einiges spricht allerdings dafür, dass diese den Platzhalterzielen ähneln könnten – auch weil es an anderen Stellen in den Vulkan-Files um Angriffe auf Zuglinien, Flughäfen und weitere wichtige Infrastruktur geht.

"Das ist die Architektur von Russlands neuem Cyberkrieg", so beschreibt die ukrainische Sicherheitsforscherin Marina Krotofil, der der STANDARD ausgewählte Dokumente aus den Vulkan-Files zur Prüfung vorgelegt hat, die Informationen aus dem Leak.

Um die Erklärungen des Whistleblowers, die Dokumente, die E-Mails und Überweisungsdaten unabhängig bestätigen zu können, kontaktierte das Vulkan-Files-Team aktuelle und ehemalige Vulkan-Mitarbeiterinnen und -Mitarbeiter in zahlreichen Ländern. Die Kontaktaufnahme erfolgte in den meisten Fällen per Telefon oder E-Mail, insbesondere in Russland. Das Rechercheteam konnte aber auch etliche vormalige Vulkan-Mitarbeiter, die das Land inzwischen verlassen haben, persönlich ausfindig machen. In einer Reihe von Gesprächen bestätigten ehemalige Vulkan-Leute Kernaussagen aus den Dokumenten. Ein Ex-Mitarbeiter sprach insbesondere von engen Verbindungen der Firma zu den russischen Geheimdiensten.

Schon seit einigen Jahren beobachtet die Fachwelt, wie Russland immer weiter für den Krieg im Netz aufrüstet. Zudem scheint Putins Regierung kaum Hemmungen zu kennen, ihre Cyberwaffen tatsächlich auch einzusetzen. Russischen Hackern werden eine ganze Reihe von Angriffen zugeschrieben: auf die Olympischen Winterspiele in Südkorea etwa, aber auch auf das österreichische Außenministerium oder den deutschen Bundestag. "Russland ist in unseren Netzen", warnte daher unlängst der Vizepräsident des deutschen Bundesnachrichtendiensts (BND).

Besonders häufig geriet die Ukraine ins Visier. Die Angriffe hatten teils dramatische Folgen, einmal mussten sogar Elektrizitätswerke vom Netz genommen werden, Daten des Finanzministeriums verschwanden, und die Netzwerke von hunderten Behörden, Banken, Flughäfen und Ministerien wurden zerstört. Sogar das System zur Messung der Radioaktivität im AKW Tschernobyl war betroffen.

Dann kommt der 24. Februar 2022: der von Putin befohlene Überfall auf die Ukraine.

Von Beginn an attackiert Russland die Ukraine auch digital. Der US-Cyberexperte John Bateman spricht von der "größten Salve zerstörerischer Cyberattacken, die die Welt je gesehen hat". Die ukrainische Regierung zählte allein 2022 hunderte Angriffe etwa auf den Energie-, den Telekom- und den Finanzsektor.

Nicht immer lässt sich genau sagen, wer die Angreifer sind. Russlands Cyberkrieger sitzen im Inlandsgeheimdienst FSB, dem Militärgeheimdienst GRU, dem Auslandsgeheimdienst SWR, aber auch in der Präsidialverwaltung: dem Kreml. Hinzu kommen dutzende Privatfirmen, an die Militär und Geheimdienste outsourcen. Es ist ein gängiges Modell, ähnlich wie in den USA.

Auch der Whistleblower Edward Snowden – der die Überwachungsexzesse des US-Abhördiensts NSA öffentlich machte – war streng genommen gar kein NSA-Whistleblower. Snowden arbeitete für den privaten Dienstleister Booz Allen Hamilton, der seinerseits der NSA zuarbeitete. Analog dazu arbeiten auch in Russland eine Reihe privater Firmen wie NTC Vulkan den staatlichen Diensten zu. Etliche dieser Firmen – darunter auch Geschäftspartner von Vulkan – hat die US-Regierung sanktioniert, Vulkan selbst allerdings noch nicht.

"Die Welt zum Besseren verändern"

Wer sich aufmacht, NTC Vulkan zu suchen, findet das Unternehmen in einem mehrstöckigen grauen Bürogebäude im Nordosten Moskaus, im Bezirk Sokolinaja Gora. Insgesamt arbeiten etwa 135 Personen für die Firma, in einem Internetvideo wirbt Vulkan um neue Mitarbeiter und lässt dabei eine moderne Atmosphäre entstehen – junges Team, Sportangebote, Segelausflüge. Garniert wird das Video mit dem Claim "Das Bedürfnis, diese Welt zum Besseren zu verändern".

Dass Vulkan die Welt tatsächlich zu einer besseren macht, daran glaubt außerhalb von Putins Reich vermutlich kaum jemand. Zwar bedient die 2010 von zwei Männern mit auffälliger Nähe zu Geheimdiensten gegründete Firma auch militärisch eher unverdächtige Kunden wie die Moskauer Börse und die Sberbank, aber häufig sind die Auftraggeber eben Militäreinheiten und Forschungszentren – Letztere dienen in Russland oft als Tarnung für Geheimdienste. Ein europäischer Geheimdienstler präzisiert, Vulkan "ermöglicht dem GRU seine Cyberoperationen" und arbeite schon seit 2013 mit dem Militärgeheimdienst.

Tatsächlich findet sich in den Vulkan-Files auch E-Mail-Kommunikation von mehreren Vulkan-Mitarbeitern über einen Arbeitsbesuch in Chimki, einem Vorort von Moskau. Dort sollen sie eine eigene Software installieren, testen und präsentieren. Die Beschreibung dieser Software in den Vulkan-Files bewerten Experten als "offensiv". Ebendort, also in Chimki, befindet sich der "Turm", ein Wolkenkratzer mit gewölbter Glasfassade, der nach einhelliger Meinung von IT-Experten und Nachrichtendiensten die Zentrale einer der gefährlichsten Cybereinheiten beherbergt, die für den russischen Militärgeheimdienst GRU arbeiten: einer Gruppe, die unter dem Label Sandworm bekannt wurde.

Die Spur zu Sandworm

Über die Verbindung der Sandworm-Hacker zu Vulkan hatte bereits 2020 ein anonymer Twitter-Account berichtet – wenn auch ohne Belege zu präsentieren. Diese liefern nun erstmals die Vulkan-Files: Auf einem geleakten Softwareprotokoll prangt links oben die "Genehmigung" eines Militärvertreters der Einheit 74455 – der internen Identifikationsnummer der Sandworm-Einheit. "Die Nummer einer solchen Einheit wird nicht einfach so auf ein Dokument gesetzt", sagt ein Mitarbeiter eines westlichen Geheimdiensts im Gespräch mit dem STANDARD. Erst im Jänner entdeckten Sicherheitsforscher einen erneuten Cyberangriff auf die Ukraine, der Sandworm alias GRU-Einheit 74455 zugeschrieben wird.

Der für die Cyberabwehr zuständige ukrainische Regierungsbeamte Wiktor Schora bestätigte im Gespräch mit dem STANDARD, dass die ukrainische Regierung das Unternehmen im Blick habe.

Auch eine Reihe von großen internationalen IT-Sicherheitsfirmen kennen Vulkan, einzelne haben die Firma sogar schon seit 2012 auf dem Radar. Damals ist das Unternehmen Experten von Google in Zusammenhang mit einem Angriff von Cozy Bear aufgefallen, einer Hackinggruppe, die wohl zum Auslandsgeheimdienst SWR gehört. Cozy Bear ist eine der beiden russischen Gruppen, die sich kurz vor der US-Präsidentschaftswahl 2016 in das Netzwerk von Hillary Clintons Demokratischer Partei gehackt haben sollen – und Donald Trump damit womöglich zum Wahlsieg verhalfen.

Wer in den Wochen vor der Veröffentlichung der Vulkan-Files auf den gängigen professionellen Plattformen wie Linkedin nach ehemaligen Vulkan-Leuten suchte, konnte nach den Kontaktversuchen des internationalen Rechercheteams eine schleichende Dezimierung feststellen: Aus immer mehr Lebensläufen ehemaliger Mitarbeiter verschwand die Firma nach und nach.

Der Whistleblower, der die Vulkan-Files aus dem Verborgenen holte, hat einen vermutlich weitergehenden Schritt getan. Er – oder sie – brach nach einiger Zeit den Kontakt zu den Journalisten ab – mit der Ankündigung, er werde untertauchen. Er werde leben "wie ein Geist". (Sophia Baumann, Christo Buschek, Maria Christoph, Max Hoppenstedt, Carina Huppertz, Dajana Kollig, Hannes Munzinger, Frederik Obermaier, Bastian Obermayer, Marcel Rosenbach, Hakan Tanriverdi, 30.3.2023)