Edward Snowden hat im Jahr 2013 mit seinen Leaks viel über die Aktivitäten des US-Geheimdienstes NSA aufgedeckt.

Es gibt Missstände, die ohne anonyme Hinweisgeber nie ans Licht kommen würden. Von denen die Öffentlichkeit nie erfahren würde, wenn sich Persönlichkeiten wie Edward Snowden nicht mit ihrem Wissen an die Presse wenden würden, um auf strukturelle Probleme wie Massenüberwachung, Machtmissbrauch oder Korruption aufmerksam zu machen. Ein solcher Whistleblower ist es auch, der mit den Vulkan-Files zum ersten Mal einen Blick hinter die Kulissen der russischen Kriegsführung im Cyberspace ermöglicht.

Der Leak deckt nicht nur auf, welcher technischen Systeme sich die Moskauer Firma NTC Vulkan bedient, um Überwachungs-, Zensur- und Hackerangriffe zu orchestrieren. Er offenbart auch ein enges Zusammenspiel der Privatwirtschaft mit staatsnahen Hackergruppen wie Sandworm und russischen Nachrichtendiensten wie dem Militärgeheimdienst GRU, dem Inlandsgeheimdienst FSB und dem Auslandsgeheimdienst SWR.

Die Quelle dieser brisanten Dokumente bleibt zwar anonym. Dennoch reiht sie sich mit den Vulkan-Files neben den wichtigsten Whistleblowern der letzten Jahre ein. Grund genug, um sich einige der größten Enthüllungen im Cyberbereich ins Gedächtnis zu rufen.

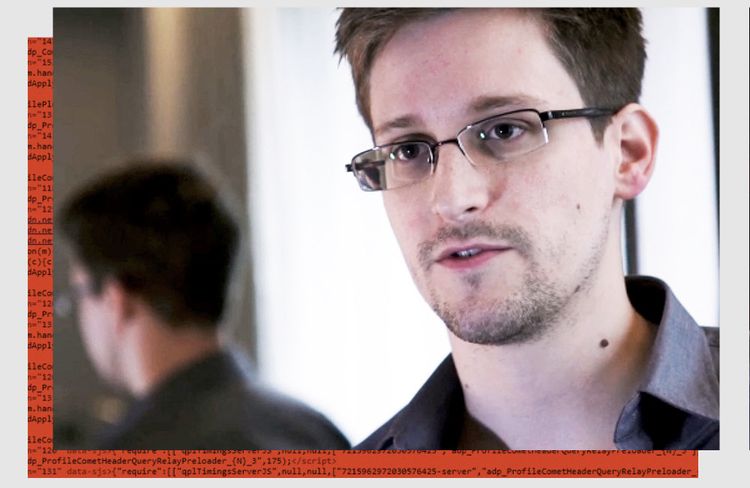

Die NSA-Affäre

Spricht man von staatlicher Massenüberwachung, muss man Edward Snowden erwähnen. Der heute 39-jährige US-Amerikaner war für die Aufdeckung strenggeheimer Massenüberwachungsprogramme der National Security Agency (NSA) verantwortlich. 2013 leitete er eine Vielzahl klassifizierter Dokumente an die Presse weiter, deren Inhalt die NSA-Affäre auslösen sollte.

Hauptgrund dafür ist Prism, ein Spionageprogramm für die Überwachung der weltweiten Onlinekommunikation. Mit diesem soll die NSA Zugang zu privaten E-Mails, Fotos, Videos, Dokumenten und Nachrichten gehabt haben. Das ist jedoch bei weitem nicht alles. Die von Snowden geleakten Dokumente machten auch ein Überwachungsprogramm des britischen Geheimdiensts GCHQ bekannt. Unter dem Namen "Tempora" soll dieser transatlantische Unterseekabel angezapft haben, um im großen Stil Daten abzugreifen, zu speichern und zu analysieren.

Noch vor Veröffentlichung der ersten Berichte im "Guardian" und der "Washington Post" floh der US-Amerikaner von Hawaii – wo er als externer IT-Mitarbeiter in einem NSA-Büro arbeitete – nach Hongkong. Hier gab er seine Identität als Whistleblower bekannt, bevor er schließlich in Moskau strandete. Inzwischen besitzt Snowden die russische Staatsbürgerschaft.

Russische Einflussnahme auf den US-Wahlkampf

Im aktuellen Kontext gewinnen auch die Enthüllungen der US-amerikanischen Sprachanalystin Reality Leigh Winner neue Relevanz. Im Jahr 2017 gab diese einen Geheimdienstbericht über mutmaßliche russische Hackerangriffe auf die US-Präsidentschaftswahl 2016 an "The Intercept" weiter. Laut diesen hatte der russische Militärgeheimdienst GRU über Monate hinweg das US-Wahlsystem attackiert. Außerdem ist die Rede von Spear-Phishing-Kampagnen gegen lokale US-Regierungsorganisationen. Unklar bleibt nur, ob die Operation eine Auswirkung auf den Wahlausgang hatte.

Winner selbst bezahlte die Weitergabe der Geheiminformationen jedenfalls mit einer mehrjährigen Haftstrafe. Schon am Tag der Veröffentlichung wurde die mittlerweile 31-Jährige verhaftet, wobei bis heute nicht eindeutig geklärt werden konnte, wie ihr die US-Behörden so rasch auf die Spur kamen. An besagte Informationen gelangte Winner dank ihrer Position als Linguistin beim NSA-Subunternehmer Pluribus International. Nach sechs Dienstjahren bei der US Air Force hatte sie dort als Linguistin angeheuert. Mittlerweile ist die Whistleblowerin erneut auf freiem Fuß, wenn auch auf Bewährung und mit elektronischer Fußfessel.

Shadow Brokers

Der erste Auftritt der Shadow Brokers hat gesessen. Wie aus dem Nichts tauchte die Gruppe 2016 auf, um hochpotente Cyberwaffen aus dem Arsenal der National Security Agency im Darknet zu veröffentlichen. Über mehrere Leaks hinweg stellte sie der Öffentlichkeit sowohl Exploits als auch sogenannte Zero-Day-Sicherheitslücken zur Verfügung – Schwachstellen also, von deren Existenz nicht einmal die Gerätehersteller wussten.

Wichtig ist das deshalb, weil sich unter den Veröffentlichungen auch ein Hackingtool namens Eternal Blue befand. Jener Trojaner also, der die berüchtigte NotPetya-Attacke ermöglichte, die im Sommer 2017 erst Computer in der Ukraine lahmlegte – um dann Systeme auf der ganzen Welt zu infizieren. Die Verantwortung wird Hackern von Sandworm zugeschrieben, jener russischen Gruppe also, die dem Militärgeheimdienst GRU untersteht und die somit indirekt von den NSA-Tools profitierte. Die Auswirkungen waren so schwerwiegend, dass NotPetya heute als einer der größten Cyberangriffe der Geschichte gilt. Der geschätzte Schaden beläuft sich auf etwa zehn Milliarden Dollar.

Hacker gehackt

Hacking ist bekanntermaßen nicht nur Sache von Cyberkriminellen oder Staaten. Es gibt eine Reihe von Firmen, die entsprechende Tools und Programme kommerziell zur Verfügung stellen – zum Unmut mancher Hacktivisten, wie das Beispiel Hacking Team zeigt. Im Jahr 2015 fiel das italienische Unternehmen selbst einem Angriff zum Opfer, bei dem 480 Gigabyte interne Daten abgegriffen und zum Download bereitgestellt wurden.

Das ist auch deshalb relevant, weil Hacking Team damals gemeinsam mit Finfisher als Marktführer für kommerzielle Spionage galt – und repressive Staaten wie den Sudan, Kasachstan, Saudi-Arabien und den Libanon als Kunden listete. Die Enthüllungen sind einem Hacktivisten mit dem Pseudonym Phineas Fisher zu verdanken, der sich selbst als anarchistischen Revolutionär bezeichnet. Abgesehen von Hacking Team hat dieser schon die AKP, also die Partei des türkischen Präsidenten Recep Tayyip Erdoğan, und den Finfisher-Hersteller Gamma International gehackt. Im Jahr 2020 wurde Hacking Team als solches zwar aufgelöst, es existiert dank der Übernahme durch In The Cyber unter dem Namen Memento Labs aber bis heute.

Das fliegende Ross auf dem Smartphone

Einer der größten Spionageskandale der letzten Jahre betrifft die israelische NSO Group und ihre Spyware Pegasus. Zugekauft von autoritären Regimes, kam diese zum Einsatz, um oppositionelle Politiker, Menschenrechtsaktivistinnen, Anwältinnen und Journalisten auszuspionieren. Das wurde im Sommer 2021 im Rahmen einer umfassenden Medienrecherche in Zusammenarbeit mit der Menschenrechts-NGO Amnesty International aufgedeckt.

Die Software konnte nicht nur Nachrichten und E-Mails mitlesen, Anrufe belauschen, Passwörter abgreifen, Tonaufnahmen anfertigen und den Standort überwachter Personen nachverfolgen. Es soll sogar möglich gewesen sein, eine Reihe von Apps zu überwachen. Ein Service, den auch repressive Staaten wie Mexiko, Indien, Saudi-Arabien, Ruanda und Ungarn genutzt haben sollen. Auf das Smartphone der Zielpersonen gelangte Pegasus unter anderem über Zero-Day-Sicherheitslücken im Messenger Whatsapp. Dank dieser war es möglich, die Spyware in Position zu bringen, ohne Aufmerksamkeit auf sich zu lenken. Zumindest die längste Zeit.

Es war ein unbekannter Hinweisgeber, der Amnesty International und das Investigativnetzwerk Forbidden Stories im Jahr 2020 auf die Spur der Spionagesoftware brachte – und eine internationale Medienrecherche anstieß, die bis heute andauernde Untersuchungen auslöste. Ähnlich wie das nun auch bei den Vulkan-Files der Fall sein könnte. (Mickey Manakas, 31.3.2023)