Zwei Mal in drei Monaten fand der in London lebende Ian Tabor seinen Toyota RAV4 in demoliertem Zustand vor. Jemand hatte den vorderen linken Stoßfänger abgerissen und der Frontscheinwerfer teilweise auseinandergenommen. Der auf Autos spezialisierte Cybersicherheitsexperte hielt das zunächst für reinen Vandalismus.

Als schließlich sein Fahrzeug plötzlich verschwunden war und auch der Toyota eines Nachbarn geklaut wurde, dräute ihm, dass wohl doch mehr als blinde Zerstörungswut hinter den Akten gesteckt hatte. Er begab sich auf Spurensuche und entdeckte eine bislang unbekannte Angriffstechnik von Autodieben, berichten Ars Technica und Hackster.

Spurensuche

Er verfolgte sein Auto mittels Toyotas App und analysierte die Fehlermeldungen, die das "MyT"-Telematik-System zum Zeitpunkt des Diebstahls generiert hatte. So hatte der Steuerchip des Frontlichts den Kontakt zum internen Kommunikationsnetzwerk (Control Area Network, CAN) verloren, über welches die verschiedenen Komponenten miteinander "sprechen" können. Das war freilich wenig überraschend, nachdem das Kabel schon bei den vorherigen Attacken auf das Auto herausgerissen worden war.

Interessanter war hingegen eine Flut an Fehlermeldungen andere Steuereinheiten – etwa jener für die Frontkamera oder den Motor. Taber schlussfolgerte daraus, dass sehr wahrscheinlich nicht die einzelnen Komponenten ein Problem hatten, sondern die Kommunikationsschnittstellen (CAN Bus) selbst nicht mehr ordnungsgemäß funktioniert hatten.

Die Suche nach den Gründen führte ihn über Youtube-Videos und in einschlägige Darkweb-Foren. In letzteren wurden "Notstart"-Geräte für diverse Automarken angeboten, die es ermöglichen sollen, das eigene Auto zu öffnen und in Betrieb zu nehmen, wenn der Schlüssel verloren gehen sollte. Freilich gibt es keine Kontrolle darüber, an wen diese Geräte verkauft werden.

Welche Fahrzeuge auf diese Weise angreifbar sind, lässt sich nicht mit Sicherheit sagen. Im Darkweb-Forum wurden jedenfalls eine Reihe Toyota-Modelle, inklusive dem GR Supra, Prius, Highlander, Land Cruiser und RAV4, gelistet. Dazu auch Fahrzeuge von Lexus, nämlich die Modelle ES, LC, LS, NX und RX.

Angriffswerkzeug CAN-Injector

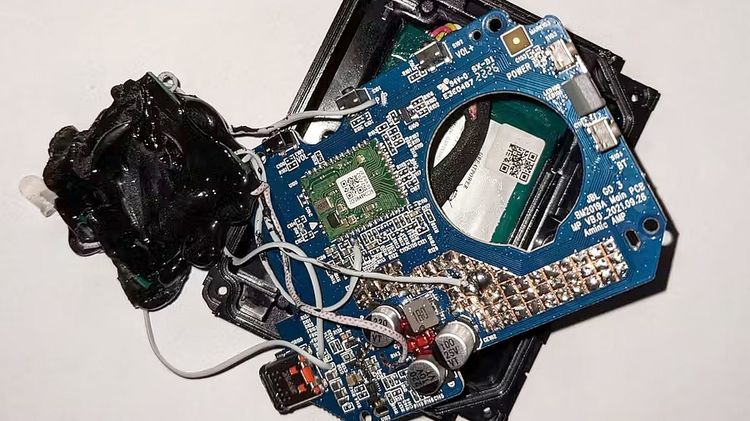

Taber bestellte ein solches Gadget, einen sogenannten "CAN-Injector". Nach außen präsentierte sich dieser wie ein kleiner Bluetooth-Lautsprecher der Marke JBL, bringt aber zusätzliche Komponenten mit und wurde um den Schallwandler selbst erleichtert. Mit seinem Kollegen Ken Tindell zerlegte er es, um seine Funktionsweise zu ergründen.

Und die sieht, vereinfacht erklärt, so aus: Das Gerät wird über den Konnektor des Frontlichts mit dem CAN verbunden. Ein CAN-Transceiver, der elektronische Signale des Geräts in die analoge "Sprache" des Netzwerks (und retour) übersetzt, übermittelt die Kommunikation. Sobald eine Nachricht ankommt, die aufzeigt, dass das Auto bereit ist für die Attacke, flutet der Injector das Netzwerk mit einem "der smarte Schlüssel ist gültig"-Signal, das von der Kommunikationsschnittstelle empfangen und intern von einem Gateway automatisch an die Steuereinheit des Motors weiter geleitet wird.

Parallel dazu wird ein zweiter Schaltkreis im Injector aktiviert. Dieser programmiert den CAN Bus mit Befehlsketten temporär um, der in weiterer Folge die Kommunikation anderer Steuereinheiten unterdrückt. Das verhindert, dass das gefälschte Signal und jenes des echten Schlüssels in Konflikt geraten, da dies dazu führen kann, dass das Gateway die Befehle nicht überstellt. Die Signalübermittlung geschieht rund 20 Mal pro Sekunde, da der Angriff nicht zuverlässig funktioniert.

Drückt der Nutzer des Injectors die "Play"-Taste seines getarnten Gerätes, wird das übermittelte Signal verändert und simuliert nun die Entsperrfunktion für die Türen auf dem eigentlichen Schlüssel. Sobald das funktioniert, kann der Injector abgesteckt werden. Die Diebin oder der Dieb kann dann einfach einsteigen und mit dem Auto davon fahren. Die vollständige Beschreibung des Hacks kann in einem Blogeintrag von Ken Tindell nachgelesen werden.

"Relay"-Angriffe kommen aus der Mode

In den letzten Jahren waren es vor allem sogenannte "Relay"-Attacken, die unter Autodieben beliebt waren. Dabei nutzten sie kleine Verstärker, um das Kommunikationssignal von Autos weiter ausstrahlen zu lassen. Erreichte dieses den Schlüssel des Fahrzeuginhabers, so reagiert dieser mit seinem eigenen Signal. Dieses wiederum wird von den Angreifern ans Auto weiter geleitet, um dieses zu entsperren und zu starten.

Allerdings ist das Bewusstsein über diese Attacke gestiegen, immer mehr Autobesitzer verwahren ihre Funkschlüssel in einer Metallbox. Manche Fahrzeughersteller haben außerdem einen Schlafmodus implementiert, in dem sich die Sende- und Empfangsfunktion deaktivieren, wenn der Schlüssel für einige Minuten nicht bewegt wird.

Abhilfe

Aber auch Angriffe über einen CAN-Injector können unterbunden werden. Die beiden Forscher haben nach eigenen Angaben zwei mögliche Lösungen an Toyota übermittelt, bislang vom Konzern aber noch keine Antwort erhalten.

Zudem arbeiten verschiedene Autohersteller daran, die Kommunikation unter den Komponenten ihrer Fahrzeuge zu verschlüsseln, was ebenfalls eine gewichtige Hürde für solche Attacken darstellt. (gpi, 9.4.23)