Apple, Google und Microsoft: drei Firmen, die in vielerlei Hinsicht in einem direkten Konkurrenzverhältnis stehen. Wenn diese also eine Allianz schmieden, dann muss es schon um ein besonders ambitioniertes Unterfangen gehen. Und tatsächlich ist das Ziel der neuen Passkeys nicht gerade bescheiden gewählt, geht es doch um nicht weniger also um die Ablöse des klassischen Passworts.

Im Mai erstmals präsentiert, haben die erwähnten Hersteller mittlerweile damit begonnen, den entsprechenden Support in ihre Systeme zu verbauen. Auch erste Dienste-Anbieter unterstützen bereits die Passkeys. Der perfekte Zeitpunkt also, um sich einmal näher anzusehen, was eigentlich hinter all dem steckt, also was diese Passkeys eigentlich sind, wie sie in der Praxis funktionieren – und vor allem, was die Vor-, aber auch die Nachteile sind, denn auch letztere gibt es.

Ein unerquicklicher Status quo

Doch wozu das Ganze eigentlich – ist doch die Kombination aus Login-Name und Passwort nicht nur ein einfaches, sondern vor allem omnipräsentes Konzept, das eigentlich jeder versteht und zu nutzen weiß. Der Grund lässt sich mit einem Begriff zusammenfassen: Sicherheit. Über die Jahre haben sich Passwörter als immer größeres Sicherheitsproblem dargestellt, und das hat mehrere Gründe.

Das beginnt damit, dass aktuelle Rechner immer besser im Knacken von einfachen Passwörtern geworden sind. Die Konsequenz: Seit Jahren raten Experten zu immer komplexeren und vor allem längeren Passwörtern. Doch das allein reicht noch nicht, sind doch Angreifer irgendwann auf die Idee gekommen, dass ein bei einem Dienst erbeutetes Passwort auch zum Einloggen bei einem anderen Service funktionieren könnte. Also folgte Ratschlag Nummer zwei: Nie das gleiche Passwort für mehrere Dienste verwenden.

Auftritt: Passwortmanager

Kombiniert mit der Realität, dass wir alle über die Jahre immer mehr unterschiedliche Onlinedienste nutzen, ist das alles mit der Kraft der eigenen Erinnerung schlicht nicht mehr zu bewältigen. Die logische Konsequenz ist die Entstehung der Softwarekategorie Passwortmanager, deren Aufgabe es ist, all das irgendwie unter Kontrolle zu halten.

Jetzt wäre es natürlich super, wenn damit alle Probleme ausgeräumt wären – das ist aber nicht der Fall. Denn natürlich sind Angreifer ebenfalls nicht ganz blöd – und so rasch auf die Idee gekommen: Wieso nicht einfach unsere Opfer dazu bringen, dass sie uns ihre Passwörter ganz freiwillig verraten? Phishing nennt sich dieser Trick, bei dem die User zu Nachbauten beliebter Services gelotst werden.

Nächster Versuch: Ein zweite Faktor muss her (mindestens)

Die Softwareindustrie reagierte darauf mit der nächsten Sicherheitsebene – der Multi-Faktor-Authentifizierung (MFA). Das Passwort allein reicht dabei zum Login nicht mehr aus, zusätzlich wird noch irgendeine weitere Information benötigt. Oft ist das ein per SMS oder eigene Apps gelieferter Code. Blöderweise ist die Idee zwar generell sehr gut, gegen Phishing hat das aber wenig gebracht, weil die Angreifer nun einfach zusätzlich auch den Einmalcode auf ihren gefälschten Seiten abfragen und im Hintergrund umgehend an die echte Website weiterreichen, um sich dort selbst mit diesen Informationen einzuloggen.

Zwar gibt es sehr wohl gegen solche Angriffe resistente MFA-Verfahren – allen voran eigene USB-Hardwareschlüssel –, aber diese kosten nicht nur etwas, sie sind auch weniger verbreitet. In Summe ist aus dem einst so einfachen Passwort mittlerweile ein ziemlich komplexes System geworden, das in der Realität oftmals gar nicht einmal so viel sicherer ist.

Neuer Ansatz

Die Passkeys versprechen hingegen das genaue Gegenteil: ein sehr einfaches System, das noch dazu sicherer ist als selbst die meisten aktuellen Multi-Faktor-Ansätze.

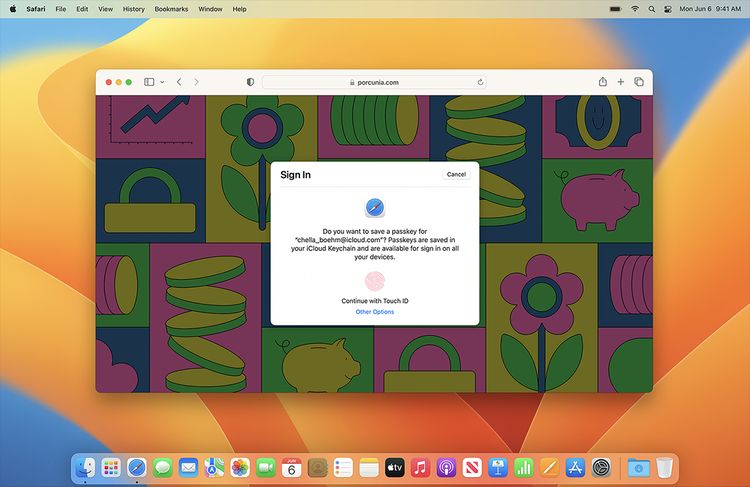

In der Praxis sieht das dann beispielsweise so aus: Einfach auf eine Website gehen, dort Login-Name oder Mailadresse angeben, und das war es auch schon. Es wird automatisch ein Passkey erstellt, der zunächst einmal nur auf diesem Gerät gespeichert wird. Kein Passwort, kein zweiter Faktor, nichts. Der nächste Login ist dann noch einfacher. Dank Autofill wird der entsprechende Passkey automatisch gewählt, es braucht nur noch eine kurze Autorisierung – am Smartphone geschieht das meist über Fingerprint oder Gesichtserkennung.

Das geht übrigens auch geräteübergreifend. Ein auf einem Smartphone gespeicherter Passkey kann also zum Login im Desktop-Browser genutzt werden, die zwei Geräte müssen dafür allerdings in direkter physischer Nähe sein. Mittels Autorisierung am Smartphone wird dann also der Login am Desktop genehmigt. In anderen Fällen kann der Zugriff auch über das Einscannen eines am Desktop präsentierten QR-Codes mit dem Smartphone erfolgen. Alles in Summe sehr einfache Abläufe.

Klare Sicherheitsvorteile

Mindestens so wichtig sind die Sicherheitsvorteile, die sich durch Passkeys ergeben. Da wäre zunächst einmal, dass sie sehr lang und komplex sind, ein Erraten oder Ausrechnen insofern unrealistisch ist. Dazu kommt, dass für jeden Service ein eigener Passkey erstellt wird, auch das Problem der Wiederverwendung wie bei Passwörtern stellt sich also nicht.

Vor allem aber: Phishing wird damit komplett ausgehebelt, ist doch jeder Passkey kryptografisch fix an eine Website oder App gebunden. Eine Phishing-Seite kann also noch so raffiniert sein, sie wird nie die nötigen Informationen zum Login erhalten.

Saubere Trennung

Doch selbst an die echte Website wird nie der eigentliche Passkey geschickt. Das liegt daran, dass Passkeys ein sogenanntes Public-Key-Verfahren verwenden, wie es manche von PGP oder SSH kennen mögen. Die Services erhalten dabei lediglich einen öffentlichen Schlüssel, der aber nur mittels Autorisierung am lokalen Gerät – also mithilfe des geheimen Schlüssels – zum Login verwendet werden kann.

Daraus ergibt sich ein weiterer Vorteil: Selbst bei einem Datenleck können Dritte mit diesen Informationen wenig anfangen, die Nutzer müssen auch in solch einem Fall nichts mehr tun, die Keys können automatisch erneuert werden.

Abgleich mit anderen

Wer gut aufgepasst hat, mag sich bereits die Frage gestellt haben: Ist man damit von einem einzelnen Gerät abhängig – und sind dann alle Passkeys verloren, wenn etwa das Smartphone verlorengeht? Die Antwort ist ein simples Nein, denn natürlich haben auch die dahinterstehenden Entwickler an dieses Szenario gedacht.

Also werden die Passkeys automatisch mit den Cloud-Diensten der jeweiligen Hersteller synchronisiert. Das wären dann etwa die iCloud Keychain oder der Google Password Manager. Das heißt aber nicht, dass man damit dem Hersteller die eigenen Passkeys frei Haus liefert, dieser Abgleich funktioniert nämlich Ende-zu-Ende-verschlüsselt, Apple, Google und Co haben insofern keinerlei Einblick in diese Daten.

Wer diesen Firmen nicht vertraut, kann zudem auf andere Anbieter für diese Aufgaben zurückgreifen. So hat etwa 1Password bereits angekündigt, ebenfalls Passkeys unterstützen zu wollen – also quasi vom "Passwort Manager" zum "Passkey Manager" zu werden.

Back-up

Die Synchronisation führt nun also dazu, dass selbst bei einem Hardwareschaden die Passkeys noch woanders gespeichert sind – etwa auf einem anderen Smartphone oder auch einem PC. Und selbst wenn einmal wirklich alle Stricke reißen sollten, dann gäbe es natürlich noch immer die Möglichkeit einer Wiederherstellung via Mailadresse oder Telefonnummer – ganz so, wie es jetzt auch bei einem Verlust aller Passwörter der Fall ist.

Technische Hintergründe

Zeit, etwas tiefer in die technischen Details abzutauchen, und dabei gleich einmal eines zu verraten: Genau genommen sind die Passkeys gar keine komplette Neuentwicklung. Es wird eine Reihe von in den vergangenen Jahren im Rahmen der FIDO Alliance entstandener Technologien genutzt, die etwa bereits jetzt für Hardwareschlüssel zum Einsatz kommen. Entsprechend ist der volle Name dieser Lösung genau genommen auch FIDO Passkeys.

Auch für die Integration mit Webservices wurde das Rad nicht neu erfunden, stattdessen wird auf den Webauthn-Standard zurückgegriffen. Dieser pragmatische Ansatz hat für Diensteanbieter nicht zuletzt den Vorteil, dass der Passkey-Support relativ einfach zu implementieren ist.

Lokale Absicherung

Natürlich liegen die Passkeys nicht einfach so am lokalen Datenspeicher eines Smartphones oder auch Laptops herum. Zu ihrer Absicherung wird ebenfalls eine mittlerweile wohlgetestete Technologie eingesetzt. Es werden jene "Secure Elements" verwendet, mit denen heutzutage alle Smartphones, aber auch sehr viele Computer ausgestattet sind.

Dabei handelt es sich um eine Art Hochsicherheitsbereich, der genau genommen ein System im System ist. So ein "Secure Element" läuft typischerweise auf eigener Hardware und sogar mit einem eigenen Betriebssystem. Die Konsequenz: Selbst wer es schafft, ein Smartphone vollständig zu knacken, hat damit noch immer keinen Zugriff auf die Passkeys. Dafür müsste nämlich noch das Secure Element geknackt werden, was zwar nicht unmöglich, aber doch noch einmal erheblich schwieriger ist, da dieses System eben sehr minimalistisch aufgebaut ist, um die Angriffsfläche so klein wie möglich zu halten. Und selbst gegen Hardwareattacken sind diese Komponenten heutzutage oft gut abgesichert.

Bluetooth?

Aber wenn wir schon so tief im Thema Sicherheit sind, noch ein paar Worte zum Login über ein in der Nähe befindliches Gerät. Die physische Nähe hat zunächst einmal den Vorteil, dass so etwas nicht einfach irgendwie von außen ausgenutzt werden kann. Doch auch die lokale Kommunikation ist gut abgesichert. Sie wird zwar via Bluetooth vorgenommen, der eigentliche Abgleich erfolgt aber stark verschlüsselt mithilfe des Client to Authenticator Protocol (CTAP).

Betriebssysteme spielen zentrale Rolle

Dass sich ausgerechnet Apple, Google und Apple gemeinsam hinter Passkeys stellen, ist natürlich kein Zufall, kommt ihnen als großen Betriebssystemherstellern doch bei all dem eine zentrale Rolle zu. Schließlich muss der Passkey-Support direkt im System verankert werden, zudem braucht es passende Schnittstellen für Apps, damit diese ebenfalls Passkeys verwenden können.

Das ist jetzt der Zeitpunkt, um etwas einzugestehen: Das oben beschriebene Szenario, wie Passkeys genutzt werden, ist derzeit noch zu weiten Teilen Theorie. Das liegt daran, dass gerade erst die Grundlagen geschaffen werden. Zumindest gab es in den vergangenen Monaten in dieser Hinsicht signifikante Fortschritte.

Die Software macht Fortschritte

Die Passkey-Unterstützung ist mittlerweile sowohl bei Apple als auch Google fix in ihre jeweilige Software integriert. Bei Apple sind iOS 16 oder Mac OS 13 die Voraussetzung, Google hat den offiziellen Startschuss mit Chrome 108 gegeben, dabei werden derzeit Android, Windows 11 und Mac OS als Plattformen unterstützt.

Der Android-Support wird automatisch über eine Aktualisierung der Google Play Services an so gut wie alle aktuell im Umlauf befindlichen Geräte mit dem System ausgeliefert. Ein Update durch den jeweiligen Smartphone-Hersteller ist also nicht vonnöten. Auf die erwähnten APIs für Dritt-Apps muss man allerdings noch ein paar Monate warten, dasselbe gilt für die Unterstützung von Chrome OS sowie der iOS-Version von Chrome.

Dann wäre da natürlich noch Microsoft: Der offizielle Passkey-Support in Windows soll ebenfalls erst 2023 folgen, dann aber auch gleich mit der biometrischen Authentifizierung über Windows Hello integriert sein – und natürlich Schnittstellen für Softwarehersteller beinhalten.

Paypal als Vorreiter

Während die Betriebssystemseite also recht gut abgedeckt wird, sieht es bei den unterstützenden Services noch etwas zurückhaltender aus. Eine Art Vorreiter ist dabei Paypal, wo man Passkeys in den USA bereits nutzen kann, in anderen Ländern soll dieser Schritt Anfang 2023 folgen. Doch auch Ebay, Wordpress und andere große Firmen haben ihren Support angekündigt – viele werden sich fraglos in den kommenden Monaten anschließen.

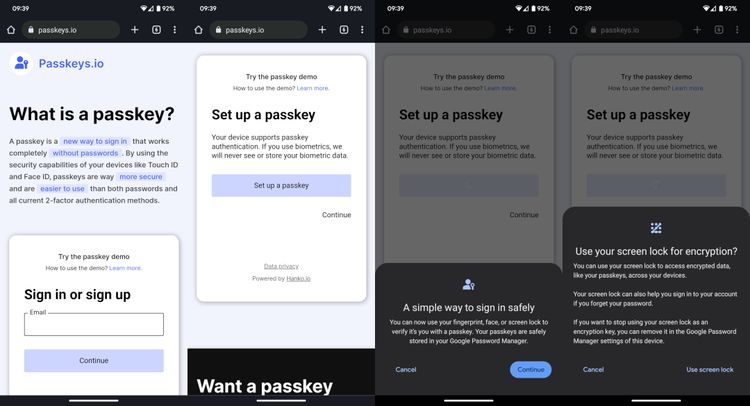

Das heißt allerdings auch, dass es derzeit noch gar nicht so einfach ist, Passkeys auszuprobieren. Mit Passkeys.io gibt es aber eine Testseite, wo man damit – die notwendige Softwarebasis vorausgesetzt – aber schon einmal herumspielen kann.

Offene Fragen

Eine weitere bisher noch offene Lücke in dem Konzept ist der Passkey-Abgleich zwischen den unterschiedlichen Softwarewelten – also etwa zwischen Apple und Google, wenn jemand Systeme von beiden Firmen hat. Die Hersteller versichern zwar, dass sie an einer Lösung arbeiten, wie diese aussehen wird und wann sie kommt, bleibt aber zunächst offen.

Nun war immer wieder von biometrischer Authentifizierung die Rede, was natürlich grundlegende Fragen aufwirft. Eine oft geäußerte Kritik an solchen Verfahren ist, dass man sowohl Gesicht als auch Fingerabdruck nicht so einfach ändern kann – und diese damit eigentlich eine sehr schlechte Form eines Passworts darstellen. Das ist zwar richtig, geht aber am Thema vorbei, wird doch beides nur zur lokalen Autorisierung des Passkey-Prozesses, aber eben nicht als Passwort eingesetzt.

Dahinter steht also ein komplett unabhängiger Schlüssel, der auch wieder geändert werden kann – ohne sich einer entstellenden Operation unterziehen zu müssen. Wer dem Ganzen trotzdem nicht traut – oder befürchtet, zur Herausgabe gezwungen zu werden –, kann aber alternativ ohnehin PIN oder Passwort verwenden, so wie es jetzt auch schon für den Smartphone-Lockscreen geht.

Klare Nachteile

Nun wurde viel über die Stärken des Passkey-Konzepts geredet. Gleichzeitig sollte aber nicht verschwiegen werden, dass das Ganze natürlich auch die eine oder andere Kehrseite hat. Da wäre einmal, dass es für viele Nutzer mit einer noch stärkeren Bindung an die großen Hersteller einhergehen wird. Ja, wie erwähnt können auch Drittfirmen die Passkey-Verwaltung übernehmen, aber im Endeffekt siegt bei derlei üblicherweise die Bequemlichkeit. Und wenn man für einen alternativen Dienst eine eigene App und eine Browsererweiterung installieren muss, werden dann wohl viele erst recht zu Apple und Google greifen, wo all das sowohl im System als auch im Browser fix vorinstalliert wird.

Ebenfalls unerfreulich ist die Perspektive für Linux-User. Dort ist der Passkey-Support nämlich lediglich rudimentär, und das dürfte auch so bleiben. Die Pläne des Chrome-Teams sprechen etwa davon, dass weder die lokale Speicherung von Passkeys noch die Autofill-Funktion für diese Plattform geplant sind, was wohl daran liegt, dass es hier keinen fix reglementierten, einheitlichen Zugriff auf das Secure Element gibt.

So Dinge wie das Einloggen via QR-Code gehen zwar sehr wohl auch unter Linux, aber trotzdem wird es für viele unter dem freien Betriebssystem auf Sicht sinnvoller bleiben, auf einen eigenen Hardware-Security-Key zu setzen, wenn man die eigenen Konten gut absichern will.

Nichts ist so leicht zu übertragen wie ein Passwort

Die größte Problematik dann aber noch zum Schluss – und dabei geht es um eine ziemlich grundsätzliche Frage. So unsicher Passwörter auch mittlerweile sein mögen, sie sind auch extrem einfach – und vor allem leicht auf andere Medien übertragbar. Ein Passwort kann man ohne Probleme von einem System zum nächsten wechseln, sich sogar auf einen Zettel schreiben und in einem Safe verstauen, wenn man das wirklich will. Das geht mit einem Passkey natürlich nicht, womit man natürlich auch stärker von einzelnen Softwareherstellern und deren Diensten abhängig ist.

Ein – für die Hersteller wohl nicht unwillkommener – Nebeneffekt dieser engen Verzahnung ist, dass damit Dinge wie das Teilen von Passwörtern mit Dritten de facto unterbunden werden. Freilich zeichnet sich auch ohne Passkeys ab, dass diese Praxis ein Ablaufdatum hat. So gibt es schon jetzt immer mehr Services, bei denen man sich ohne direkte Autorisierung über einen weiteren Faktor – etwa über eine Bestätigungsmail – nicht mehr einloggen kann, was das Teilen von Passwörtern massiv behindert bis unrealistisch macht.

Sicherheitsprobleme?

Bleibt noch die Frage nach potenziellen Angriffsszenarien gegen ein System wie die Passkeys. Aus heutiger Sicht wirkt all das aus einer Sicherheitsperspektive sehr gut durchdacht. Auf den ersten Blick gibt es nicht sehr viel Offensichtliches jenseits des Diebstahls eines Geräts und eines folgenden umfassenden Hardware- und Softwareangriffs gegen das betreffende Gerät. Da scheint die Variante "Telefonbuch trifft Kopf, bis Fingerprint oder PIN hergegeben wird" dann doch realistischer. Aber diese "Lücke" gibt es ohnehin bei allen Authentifizierungsverfahren.

Zielsetzung

Eine perfekte Sicherheit gibt es aber ohnehin nicht, früher oder später wird sicher irgendwer irgendwelche neuen Tricks entwickeln, um den Passkey-Schutz auszuhebeln. Das ist aber auch gar nicht der Punkt. Es geht bei den Passkeys weniger darum, die ultimative Sicherheit zu bieten. Wer das will, wird dieses Konzept etwa sicher noch mit anderen Faktoren kombinieren wollen.

Das Ziel ist vielmehr, das Sicherheitsniveau der breiten Masse anzuheben. Ein Aushebeln von Phishing-Angriffen – die derzeit mit Abstand verbreitetste Bedrohung im Internet – wäre in diese Richtung ein riesiger Schritt. Dass man dabei auf eine einfache Nutzung großen Wert gelegt hat – und so den Nutzern viel an aktueller Last abnimmt –, dürfte bei der Verbreitung der Passkeys massiv helfen.

Ein Anfang

Natürlich geht so etwas nicht von einem Tag auf den anderen. Trotzdem könnte damit 2023 zu jenem Jahr werden, in dem das Ende der klassischen Passwörter eingeleitet wird. Sicher noch lange nicht überall und schon gar nicht exklusiv, aber der Weg scheint vorgezeichnet. Und wer damit ein Problem hat – und dafür gibt es durchaus nachvollziehbare Gründe, wie oben ausgeführt wird –, sollte besser jetzt als später seine Stimme erheben, bevor dann irgendwann nur mehr die Nostalgie in Bezug auf die "guten alten Zeiten" bleibt. (Andreas Proschofsky, 11.12.2022)